Tshark Nedir? Komut satırı üzerinde çalışan, açık kaynak kodlu bir sniffer aracıdır. Aynı zamanda Wireshark’ın komut satırı versiyonu da diyebiliriz. Tshark bize temel manada bir analiz imkanı tanımaktadır. Wireshark gibi grafik ara yüzüne ihtiyacı olmadığı için performans yönünden avantaj sağlayabilir. Tshark herhangi bir parametre belirtilmemişse tcpdump gibi çalışmaktadır. Ayrıca .PCAP dosyalarını okuyabilir.

Linux kullanıcılar depodan apt-get install tshark komutuyla direkt olarak indirebilir.

Temel parametrelere değinip daha kolay anlaşılması açısından saldırı örnekleri üzerinden inceleyeceğiz.

Öncelikle tshark -h parametresi ile yardım menüsü görüntülenebilir.

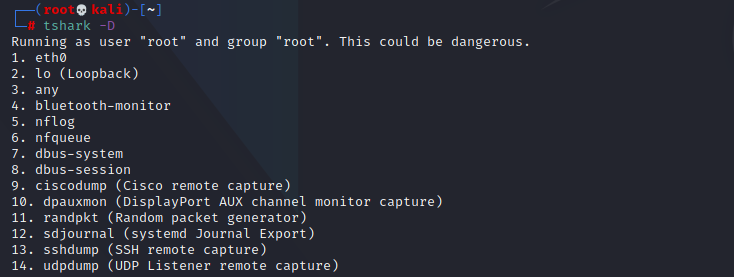

- -D parametresi ile trafiğini yakalayabileceğimiz ağ ara yüzlerini listeler.

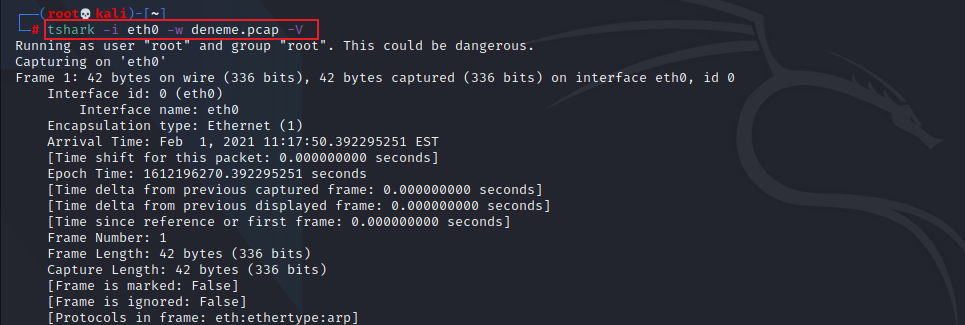

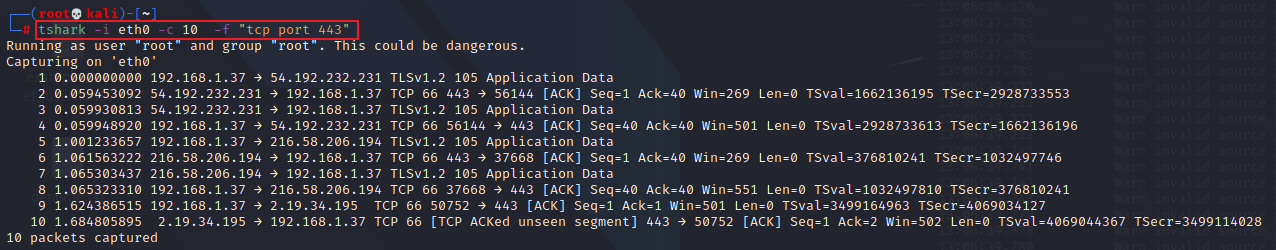

- Bulunulan ağ canlı olarak incelenebilir. Bunun için -i parametresi kullanılabilir.

- Çıktı ise -w parametresi kullanılarak elde edilebilir.

- Ayrıca -V parametresi kullanılarak detaylı çıktı alınması sağlandı.

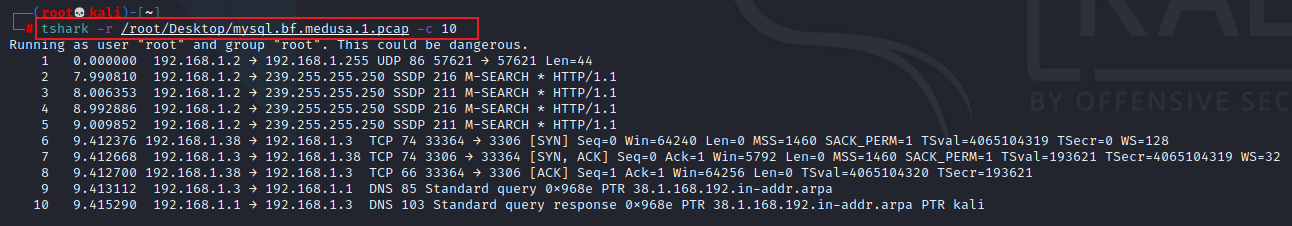

- -r parametresi ile incelenecek dosya seçilebilir. -c ile kaç adet paketin inceleneceği belirtilebilir.

- -f parametresi canlı analiz sırasında kullanılır. Burada -f parametresi ile belirli bir portun veri trafiğini yakalayabiliriz. Fakat burada -f parametresi -i parametresinden önce kullansaydık tüm ağ ara yüzlerini kapsayacaktır.

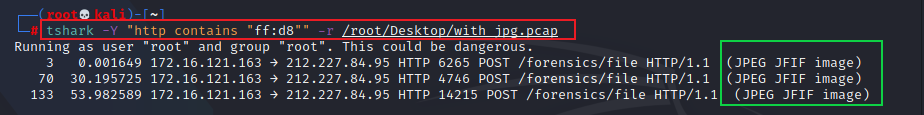

- -Y parametresi ise bir trafik kaydı incelenirken kullanılabilir. Burada örnek bir PCAP dosyasındaki, HTTP trafiği üzerinden geçen JPEG dosyalarını filtreledik.

Şimdi saldırılar üzerinden örnekler gösterelim..

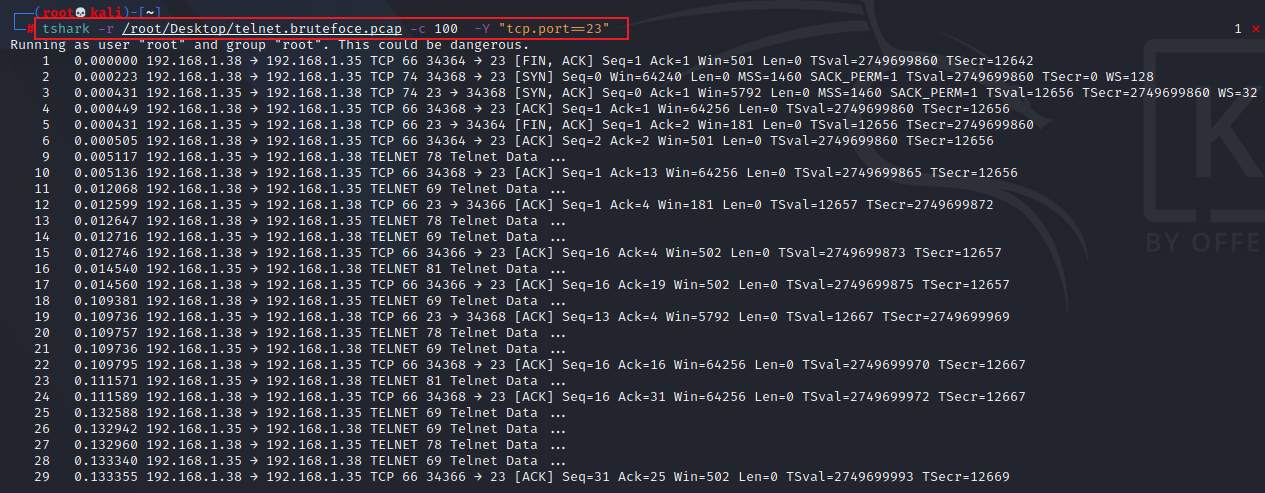

Telnet servisine yapılan Brute Force saldırısı sonrası 23. numaralı telnet servisinin çalıştığı portu filtrelemek istersek,

-Y “tcp.port==23” filtresi kullanılabilir.

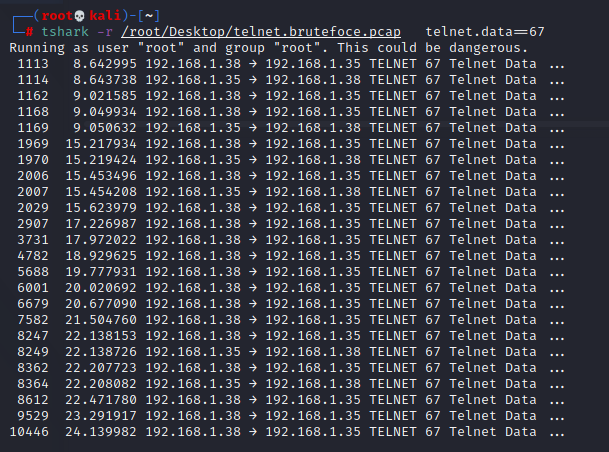

veya telnet data uzunluğuna göre filtreleme yapmak istersek,

telnet.data==67 filtresi kullanılabilir.

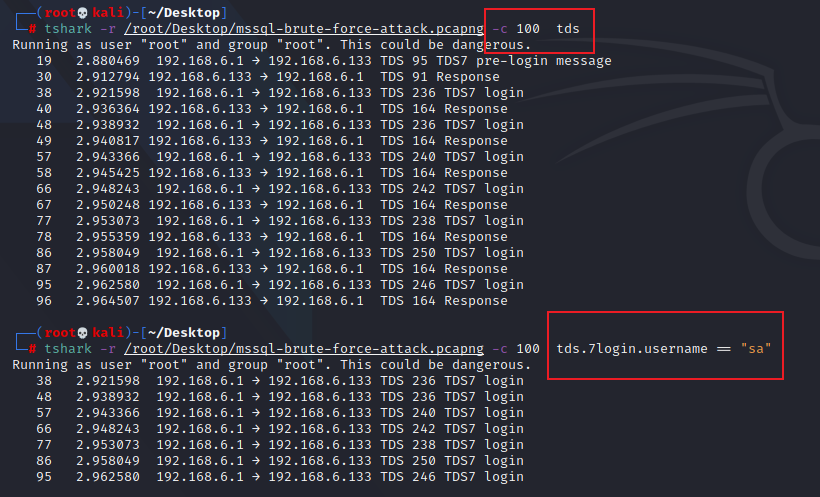

Bir MSSQL BF saldırısında trafikte geçen Tabular Data Stream(TDS) paketlerini filtrelemek istersek.. Parametre olarak tds yazmak yeterlidir.

“sa” isimli veri tabanı üzerinde dönen işlem paketlerini filtrelemek istersek de

tds.7login.username == “sa” filtresi kullanılabilir.

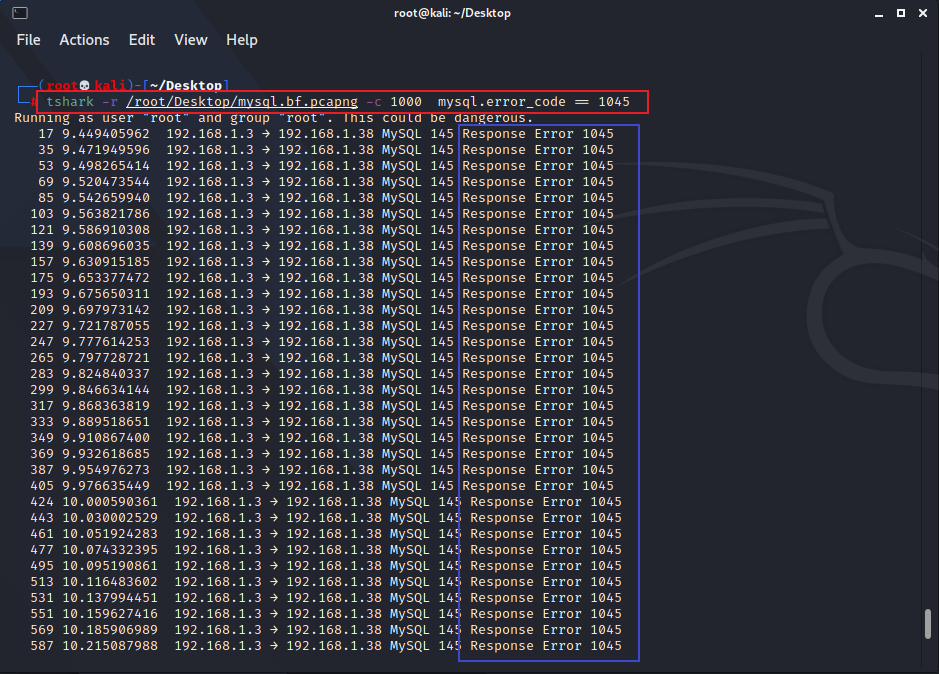

Son olarak bir MYSQL BF saldırısında başarısız girişler , Response Error 1045 kodu döndüren paketleri incelemek istersek, mysql.error_code == 1045 filtresi kullanılabilir.

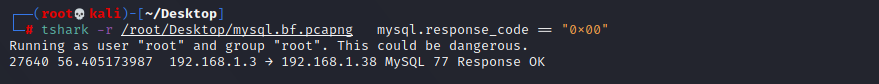

Başarılı girişi filtrelemek için,

mysql.response_code == 0x00 filtresi kullanılabilir.

Özet olarak;

- Wireshark’ta kullanılan komutlar Tshark ile de kullanılabilir.

- Performans kaygısı var ise Tshark tercih edilebilir. Grafiksel ara yüze oranla daha hızlıdır.

- Tshark ile belli bir yere kadar inceleme yapılabilir. Daha fazla detay için Wireshark kullanılmalıdır.