Gizlilik, Bütünlük ve Kullanılabilirlik (Confidentiality, Integrity,Availability)

Ağ güvenliğinin temel unsurları şunlardır:

■ Gizlilik: Veri gizliliğinin sağlanması, yalnızca yetkili kullanıcıların hassas bilgileri görüntüleyebileceğini garanti eder.

■ Bütünlük: Verilerin bütünlüğünün sağlanması, yalnızca yetkili kişilerin hassas bilgileri değiştirebileceğini garanti eder. Bütünlük ayrıca verilerin doğruluğunu da garanti edebilir.

■ Kullanılabilirlik: Sistem ve veri kullanılabilirliğinin sağlanması, yetkili kullanıcılar tarafından önemli bilgi işlem kaynaklarına ve verilerine kesintisiz erişimi garanti eder.

Bunu biliyor musunuz?

SIEM

Güvenlik Bilgisi Olay Yönetimi (SIEM-Security Information Event Management ), kurumsal organizasyonlarda gerçek zamanlı raporlama ve güvenlik olaylarının uzun vadeli analizini sağlamak için kullanılan bir teknolojidir. SIEM, ağ güvenliği personelinin herhangi bir güvenlik olayının önemini hızlı ve doğru bir şekilde değerlendirebilmesi için kullanıcı bilgileri (ad, konum), cihaz bilgileri (üretici, model, işletim sistemi sürümü) ve durum bilgileri (uyumluluk, virüsten koruma sürümü, işletim sistemi yamaları) sağlar. SIEM araçları, birçok kaynaktan (yönlendiriciler, sunucular, güvenlik duvarları) verileri toplayabilir, verileri anlamlı paketlerle ilişkilendirebilir, uyumluluk ve analiz için geçmiş verileri koruyabilir ve bir saldırı tespit edildiğinde gerçek zamanlı uyarılar sağlayabilir.

Ortak Ağ Güvenliği Terimleri

Varlık (Asset): Varlık, korunması gereken ve şirket için değeri olan mülkleri, kişileri ve bilgileri veya verileri içerebilen bir öğedir.

Güvenlik Açığı (Vulnerability): Güvenlik açığı, bir sistemde veya tasarımında bir tehdit tarafından kullanılabilecek bir zayıflıktır.

Tehdit (Threat): Tehdit, varlıklar için potansiyel tehlikedir. Tehditler, genellikle mevcut bir güvenlik açığından yararlanan bir saldırı veya istismar ile gerçekleştirilir.

Risk: Risk, bir varlığın yetkisiz erişimini tehlikeye atma, tahrip etme veya hasara neden olma potansiyelidir. Ayrıca, belirli bir saldırıyı kullanan belirli bir tehdidin bir varlığın belirli bir güvenlik açığından yararlanma olasılığı da vardır.

Karşı Önlem (Countermeasure): Karşı önlem, potansiyel bir riski azaltan bir çalışmadır. Bir karşı önlem, bir güvenlik açığını ortadan kaldırarak veya azaltarak riski önlemeye çalışır.

Güvenlik Bölgeleri

Güvenlik bölgeleri kavramını açıklamadan önce, güvenlik duvarının ağ güvenliğindeki rolünü anlamak önemlidir. Güvenlik duvarı, iki veya daha fazla güvenlik bölgesi arasında bir erişim denetimi ilkesi zorlayan bir sistemdir. Farklı güvenlik duvarları türleri olmasına rağmen, her güvenlik duvarı aşağıdaki özelliklere sahip olmalıdır:

■ Saldırıya dayanıklı olmalıdır.

■ Ağlar arasındaki tüm trafik içinden geçmelidir.

■ Trafik filtreleme yeteneklerine sahip olmalıdır.

Güvenlik duvarları genellikle paket kaynağını ve hedef IP adresini ve bağlantı noktasını temel alan güvenlik bölgeleri arasındaki erişimi kontrol eder. Her ne kadar güvenlik duvarları bir ağ içinde (uç noktalar dahil) çeşitli yerlere yerleştirilebilse de, tipik olarak hayati güvenlik sağladıkları İnternet kenarına yerleştirilirler.

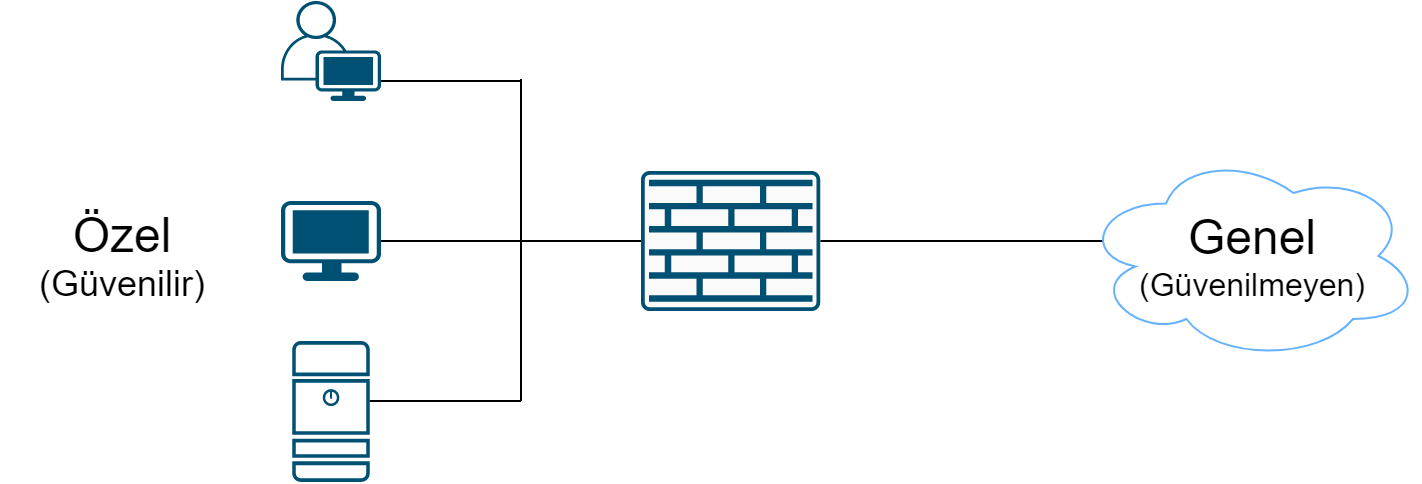

Güvenlik duvarının yerleştirilmesi, Şekil 1-1’de gösterildiği gibi iki temel güvenlik bölgesinin oluşturulmasına izin verir.

Şekil 1-1 Güvenlik Bölgeleri

Kamusal, güvenilmeyen ağ genellikle “dış” güvenlik bölgesi olarak adlandırılır. Bu bölge kuruluşun kontrolü dışındadır. Özel, güvenilir ağ genellikle “iç” güvenlik bölgesi olarak adlandırılır. Bir kuruluşun sahip olduğu sistemlerin bulunduğu ve kuruluşa ait olmayan sistemlerden korunması gereken bir bölgedir. İç ve dış arayüzlerin yanı sıra, arada bir yerde bulunan en az bir arayüze sahip olmak önemlidir.

Bu arayüz genellikle Şekil 1-2’de gösterildiği gibi askersizleştirilmiş -demilitarized zone bölge (DMZ) adı verilen üçüncü bir bölgeyle ilişkilidir. Bu bölge genellikle hizmetleri dış bölgede bulunan sistemlere sunulan nispeten az sayıda sistem içerir. Web sunucuları gibi DMZ aygıtları kuruluşa aittir ve kuruluş tarafından denetlenir, ancak kuruluşun denetimi dışındaki sistemler tarafından erişilir.

Şekil 1-2 DMZ

Tipik olarak, bu üç bölge arasındaki trafik akışı aşağıdaki tabloda tarif edildiği gibi olacaktır.

| Nereden | Nereye | Filtreleme Politikası |

| Inside | Outside DMZ | Trafik, herkese açık (Genel) veya DMZ ağına doğru ilerledikçe etkilenir. Bu trafiğe çok az kısıtlama veya kısıtlama olmaksızın izin verilir. DMZ veya genel ağdan özel ağa dönen denetlenen trafiğe izin verilir. |

| Outside | Inside | Genel ağdan kaynaklanan ve özel ağa giden trafik engellenir. |

| DMZ | Inside | DMZ ağından kaynaklanan ve özel (iç) ağa giden trafik genellikle engellenir. |

| Outside | DMZ | Genel ağdan kaynaklanan ve DMZ’ye doğru giden trafiğe seçici olarak izin verilir ve denetlenir. Bu tür trafik genellikle e-posta, DNS, HTTP veya HTTPS trafiğidir. DMZ’den dönüş trafiği genel ağa dinamik olarak izin verilir. |

| DMZ | Outside | DMZ ağından kaynaklanan ve genel (dış) ağa giden trafiğe hizmet gereksinimlerine bağlı olarak seçici olarak izin verilir |

Tehdit Aktörleri (Threat Actors)

Tehdit aktörü terimi siber güvenlik literatüründe hacker kelimesi yerine kullanılmaktadır. Hackerlar aşağıda belirtildiği gibi farklı şapkalar takarak birbirlerinden ayrılırlar.

Beyaz Şapkalı Hackerlar : Bunlar programlama becerilerini iyi, etik ve yasal amaçlar için kullanan etik hackerlardır. Beyaz şapkalı korsanlar, ağ güvenlik açıklarını keşfetmek için bilgisayar güvenlik sistemleri hakkındaki bilgilerini kullanarak ağ ve sistemleri ele geçirmek amacıyla ağ penetrasyon (ağ sızma) testleri yapabilirler. Güvenlik açıkları, güvenlik açıklarından yararlanılmadan önce düzeltmeleri için geliştiricilere bildirilir.

Gri Şapkalı Hackerlar : Bunlar, suç işleyen ve tartışmasız etik olmayan şeyler yapan, ancak kişisel kazanç ya da hasara yol açmayan bireylerdir. Gri şapkalı korsanlar, ağları tehlikeye attıktan sonra etkilenen kuruluşa bir güvenlik açığını bildirebilir.

Siyah Şapkalı Hackerlar: Bunlar, kişisel kazanç amacıyla ağlara saldıran kötü niyetli bilgisayar korsanlarıdır. Çoğunlukla tek motivasyon kaynakları paradır.

Tehdit aktörleri motivasyon kaynaklarına göre aşağıda açıklandığı gibi farklılık gösterebilirler.

Siber Suçlular:Siber suçluların tüketicilerden ve işletmelerden milyarlarca dolar çaldığı tahmin edilmektedir. Siber suçlular, saldırı araç kitleri, sıfır gün (zero day) istismar kodu, botnet hizmetleri, bankacılık Truva atları, keyloggerlar ve çok daha fazlasını satın aldıkları, sattıkları ve ticaret yaptıkları bir yeraltı (Dark Web) ekonomisinde çalışırlar. Ayrıca çaldıkları özel bilgileri ve fikri mülkleri alıp satarlar. Siber suçlular küçük işletmeleri ve tüketicileri, büyük işletmeleri ve tüm sektörleri hedef alır.

Haktivistler: Hacktivist gruplara örnek olarak Anonymous ve WikiLeaks verilebilir. Çoğu hacktivist grup iyi örgütlenmemiş olsa da, hükümetler ve işletmeler için önemli sorunlara neden olabilirler. Hacktivistler, oldukça basit ve serbestçe kullanılabilen araçları kullanarak ya hedeflerini hackleyerek veya içeriden sızıntılarla ele geçirdikleri belgeleri yayınlarlar.

Devlet Destekli Guruplar :Devlet destekli bilgisayar korsanları, genellikle sıfır gün (zero day) güvenlik açıkları adı verilen önceden keşfedilmemiş yazılım ve donanım güvenlik açıklarını kullanarak gelişmiş ve özelleştirilmiş saldırı kodu oluştururlar. Devlet destekli bir saldırı örneği, İran’ın nükleer zenginleştirme yeteneklerine zarar vermek için oluşturulan Stuxnet kötü amaçlı yazılımıdır.

Gelişmiş Kalıcı Tehditler(Advanced Persistent Threats ) : Genellikle ulus devletlerin emrinde çalışan gizli ve açık kaynak istihbarata sahip, yüksek eğitimli ve finanse edilen hacker gruplarıdır.