MITRE ATT&CK Framework Nedir?

Şimdiye kadar Dünyada yaşanmış olan siber saldırılar nasıl oldu, hangi taktik ve teknikler kullanıldı, yapılan bu saldırılara karşı alınan tedbirler nasıl oluşturuldu gibi sorular her zaman kafamızın bir köşesinde aklımızı kurcalamaktadır.

Bu soruların cevaplarını yeni yazmış olduğum “MITRE ATT&CK Framework Nedir” adlı blog yazımda bulunmaktadır. Bu blog yazısında:

- MITRE ATT&CK Framework Nedir?

- MITRE ATT&CK Matrisleri Nelerdir?

- MITRE ATT&CK Nasıl Kullanılır?

Gibi konular ele alınmıştır.

MITRE ATT&CK Framework Nedir?

Mitre; kâr amacı gütmeyen, mühendislik ve teknik rehberlik amacıyla oluşturulmuştur bir kuruluştur. 2013 yılında geliştirilmeye başlanılan, düşman taktikler, teknikler ve ortak bilgilerin kısaltması olan ATT%CK ismini almıştır. 2015 yılında bu proje herkese ücretsiz olarak sunulmuş ve ücretsiz bir şekilde kamuoyuna duyurulmuştur.

Böyle bir eylemin doğma nedeni saldırganların davranışlarını sistematik olarak kategorilere ayırma ihtiyacından kaynaklanmaktadır. Saldırganların kulanmış olduğu metotları inceleyip, bir saldırının nasıl oluştuğunu hangi açıklıklardan yararlanıp saldırdığını, hangi teknikleri kullandığını gösteren büyük bir kaynaktır. Bu kaynak kullanılarak saldırganların önceden hangi yolları kullandığını görmüş olup bir sonraki hamlelerini tahmin edebiliriz.

Kısacası MITRE ATT&CK Framework; şimdiye kadar yaşanan tüm siber olayların kaydının tutulduğu yerdir. Siber saldırı ansiklopedisi olarak bilinir.

MITRE ATT&CK Matrisleri Nelerdir?

MITRE ATT&CK Matrisi saldırganlarının kullanmış oldukları teknikleri içerir. Bu kullanılan teknikler teker teker kategorize edilmiş şekilde bulunur. 3 bölüme ayrılmıştır:

- Enterprise ATT&CK

- Mobile ATT&CK

- ICS ATT&CK

Enterprise ATT&CK

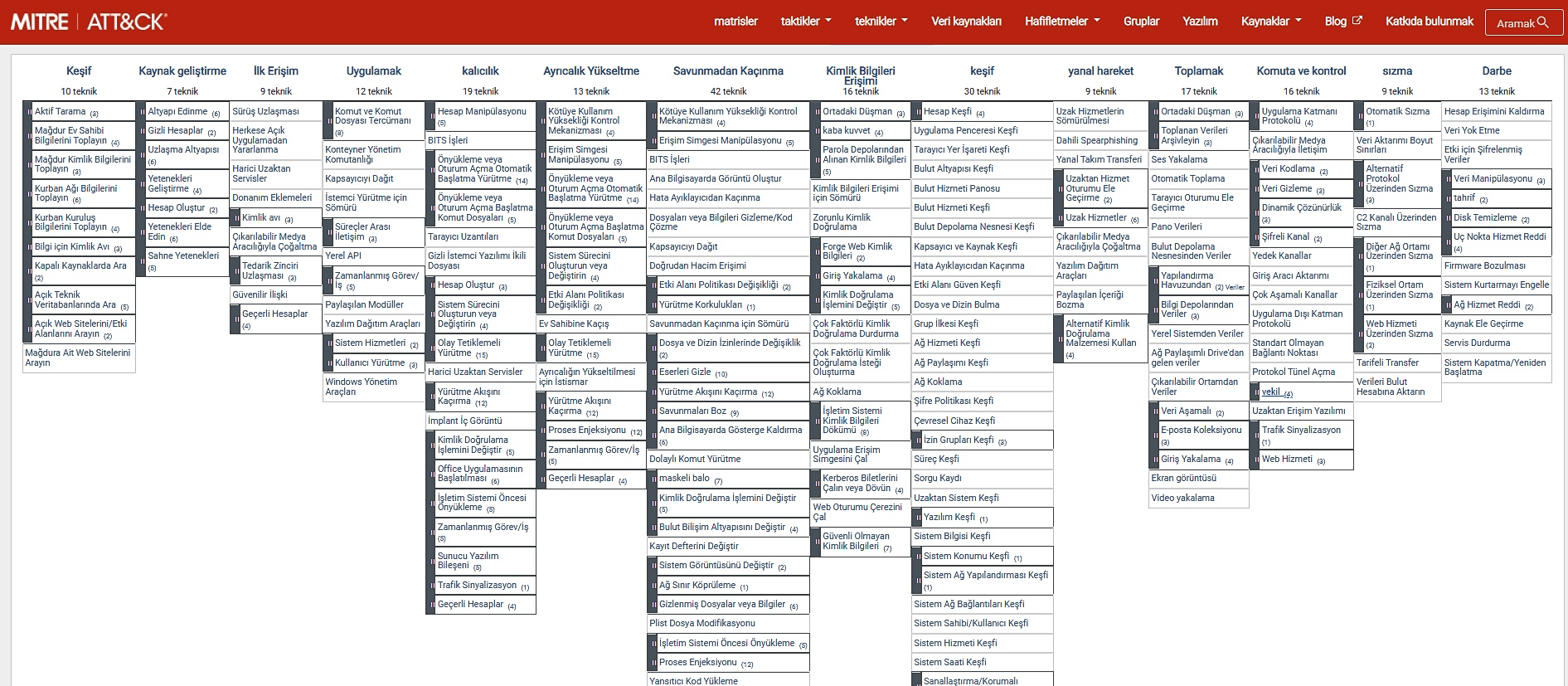

Enterprise ATT&CK matrisi Windows, Linux veya MacOS sistemlerinde çalıştırılan teknik ve taktiklerden oluşur. Enterprise ATT&CK matrisini incelediğimizde 14 tane farklı teknik gözümüze çarpmaktadır:

1-)Reconnaissance (Keşif): Sistem hakkında aktif ve pasif bilgi toplama

2-)Resource Development (Kaynak geliştirme): Saldırganların hedeflerini destekleyici bir yerde kullanabilmesi için oluturulan teknikleri içerir.

3-)Initial Access (İlk Erişim): Ağ içindeki ilk yerlerini elde etmek için kullanılan tekniklerden oluşur.

4-)Execution (Yürütme): Yerel veya uzak bir sistem aracılığıyla çalıştırılmasına neden olan teknikleri içerir.

5-)Persistence (Kalıcılık): Yeniden başlatma, kimlik bilgilerinin değişimi gibi değişimlere karşılık sistemde hala varlığını sürdürebilme tekniklerinden oluşur.

6-)Privilege Escalation (Ayrıcalık Yükseltme): Erişim sağladığı sistemde bulunduğu yetkiyi yükseltme tekniklerinden oluşur.

7-)Defense Evasion (Savunmadan Kaçınma): Bulunduğu sistemde tespit edilmekten kaçınmak için kullanılan yöntemleri gösterir.

😎 Credential Access (Kimlik Bilgileri Erişimi): Hesap adları ve şifreler gibi kimlik bilgilerini çalma tekniklerinden oluşur.

9-)Discovery (Keşif): Saldırganın saldıracağı sitem ve dâhili ağ hakkında bilgi topladığı teknik evresidir.

10-)Lateral Movement (Yanal Hareket): Saldırganların bir ağda bulunan uzak sistemlere girebilme ve kontrol edebilme tekniklerini içerir.

11-)Collection (Toplama): Saldırganların kullanabileceği teknikler ve saldırganın amacını takip etmek üzerin oluşturulan tekniklerdir.

12-)Command and Control (Komuta ve Kontrol): Saldırganın ele geçirmiş olduğu sistem üzerinden diğer sistemler ile iletişim kurmak için kullandığı teknikleri içerir.

13-)Exfiltration (Sızma): Saldırganların ağınızdan veri çalmak için oluşturduğu teknikleri içerir.

14-)Impact (Etki): Saldırganların iş ve operasyonel süreçleri manipüle tekniklerini kullanarak sabote etme ve tehlike durumuna sokma gibi işlemlerin bulunduğu kısımdır.

NOT: Eskiden ayrı olarak kabul edilen Pre-ATT&CK Matrisi artık Enterprise ATT&CK matrisinin içinde yer almaktadır.

Pre-ATT&CK: Saldırganın bir saldırı hazırlığı için önceden hazırlamış olduğu taktik ve teknikleri içerir.

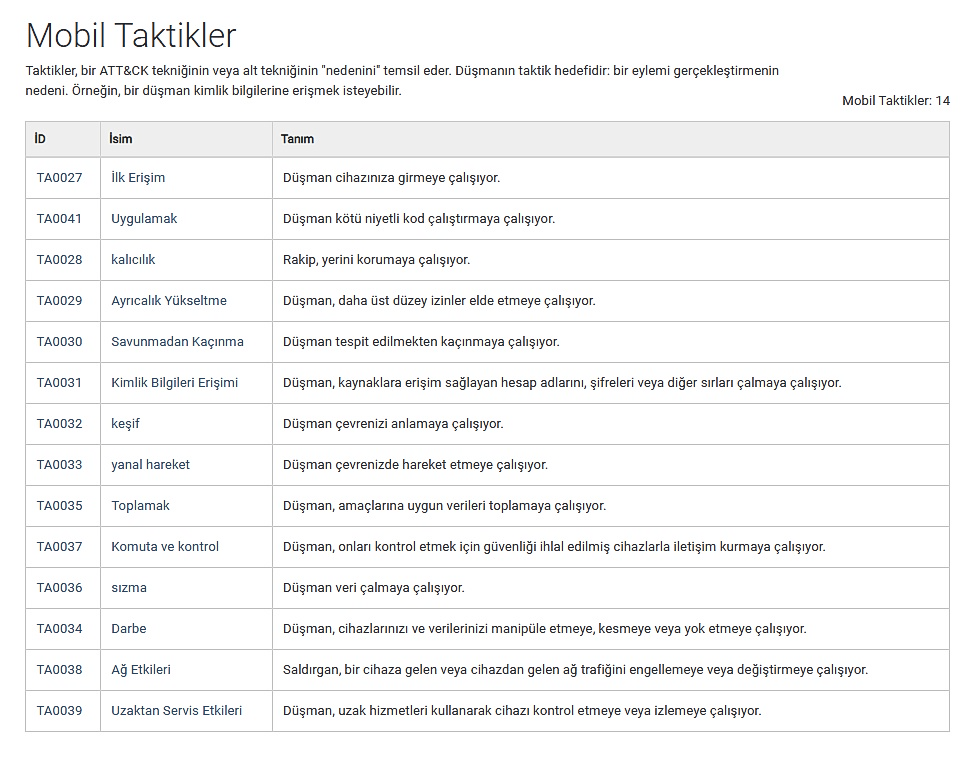

Mobile ATT&CK

Bir saldırganın mobil cihazlar üzerinden uyguladığı taktik ve teknikleri içerir.

Enterprise ATT&CK matrisinden farklı olarak 2 tane farklı teknik kullanır:

- Network Effects (Ağ Etkileri): Mobil cihaza gelip giden ağ trafiğini kesmek veya değiştirmek için uygulanan teknik ve taktikleri içerir.

- Remote Services Effects (Uzaktan Hizmet Etkileri): Uzaktan erişebilme ihtimali olan hizmetlere ulaşabilmek için kullanılan teknikleri içerir.

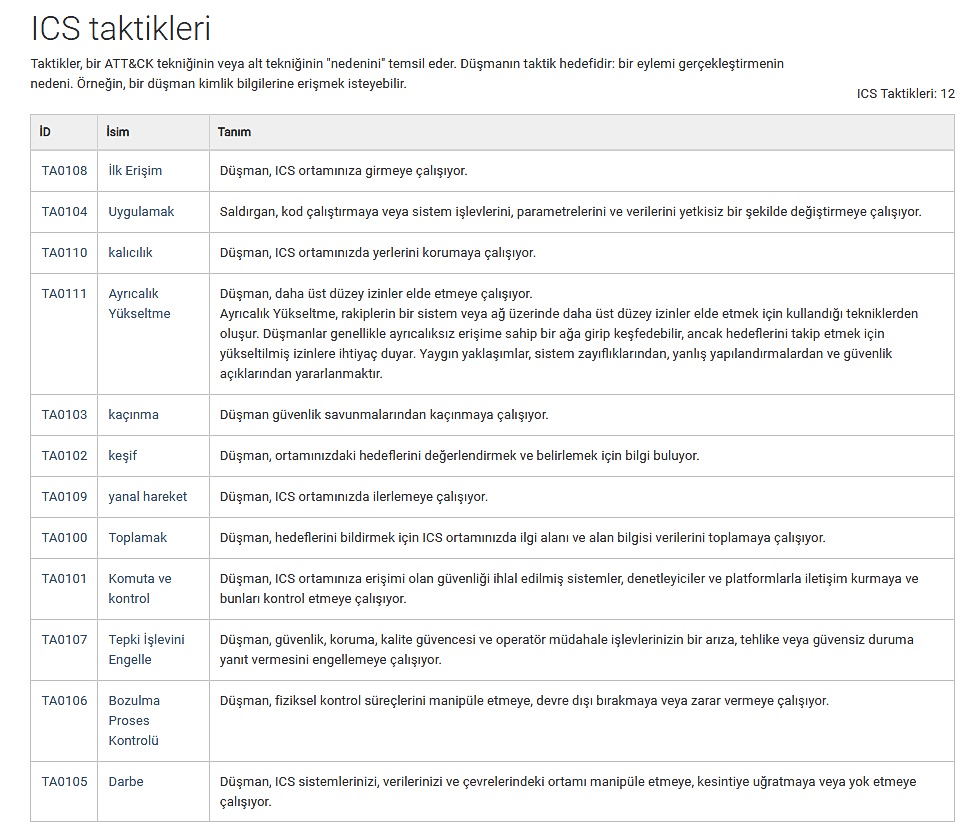

ICS ATT&CK

ICS endüstriyel kontrol sistemlerinin (SCADA, DCS, PLC gibi) kısaltmasıdır. Endüstriyel olarak yapılan saldırıların teknik ve taktikleri bu matris içinde bulunur.

Enterprise ATT&CK matrisinden farklı olarak 2 tane farklı teknik kullanır:

- Inhibit Response Function (Tepki İşlevini Engelle): Saldırganların süreçler ve ürünler üzerinden uygulanan güvenlik önlemlerini engellemek için kullandığı tekniklerden oluşur. Bu teknikler, ICS ortamındaki durumlar nedeniyle ortaya çıkan beklenen alarmları ve yanıtları aktif olarak caydırmayı ve önlemeyi amaçlar.

- Impair Process Control (Bozulma Proses Kontrolü): Saldırganların kontrol mantığını sabote etmek ve hedef ortamda kontrol edilen süreçler üzerinde belirleyici etkilere neden olmak için kullandığı teknik ve taktiklerden oluşur.

MITRE ATT&CK Nasıl Kullanılır?

Şimdi de MITRE ATT&CK Framework platformunu nasıl kullanabileceğimizi inceleyelim.

1.adım: İlk yapacağımız işlem https://attack.mitre.org/ web sayfasına gidip herhangi bir matrisi seçmek olacaktır.

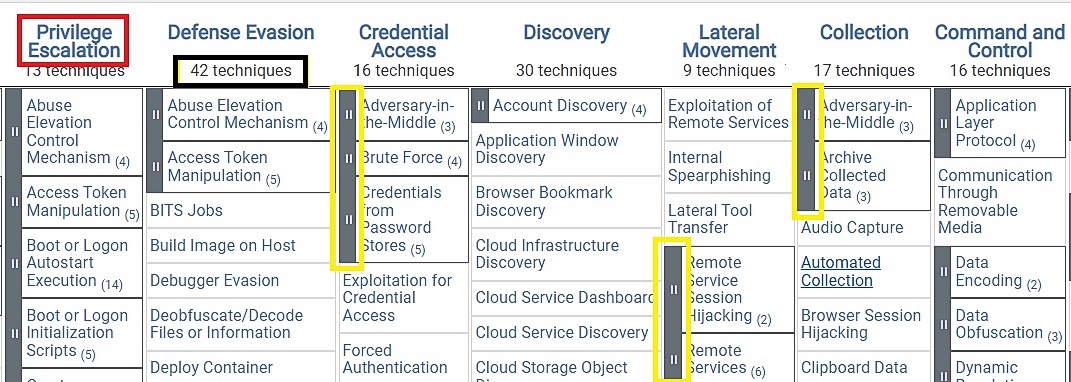

- Seçilen bu matriste kırmızı alan matrisimize ait taktik kısmını göstermektedir.

- Siyah alan ise matrisimizde bulunan taktiğe ait kaç tane teknik olduğunu gösteren alanı ifade etmektedir.

- Sarı alanlar ise tekniklerinin alt teknik alanlarını göstermektedir.

2.adım: Oluşan bu taktik ve tekniklerden birini seçip incelemeye başlayalım. “Credential Access (Kimlik Bilgileri Erişimi)” adlı taktik içinden “Adversary-in-the-Middle (Ortadaki Düşman saldırısı)” tekniğini seçiyorum.

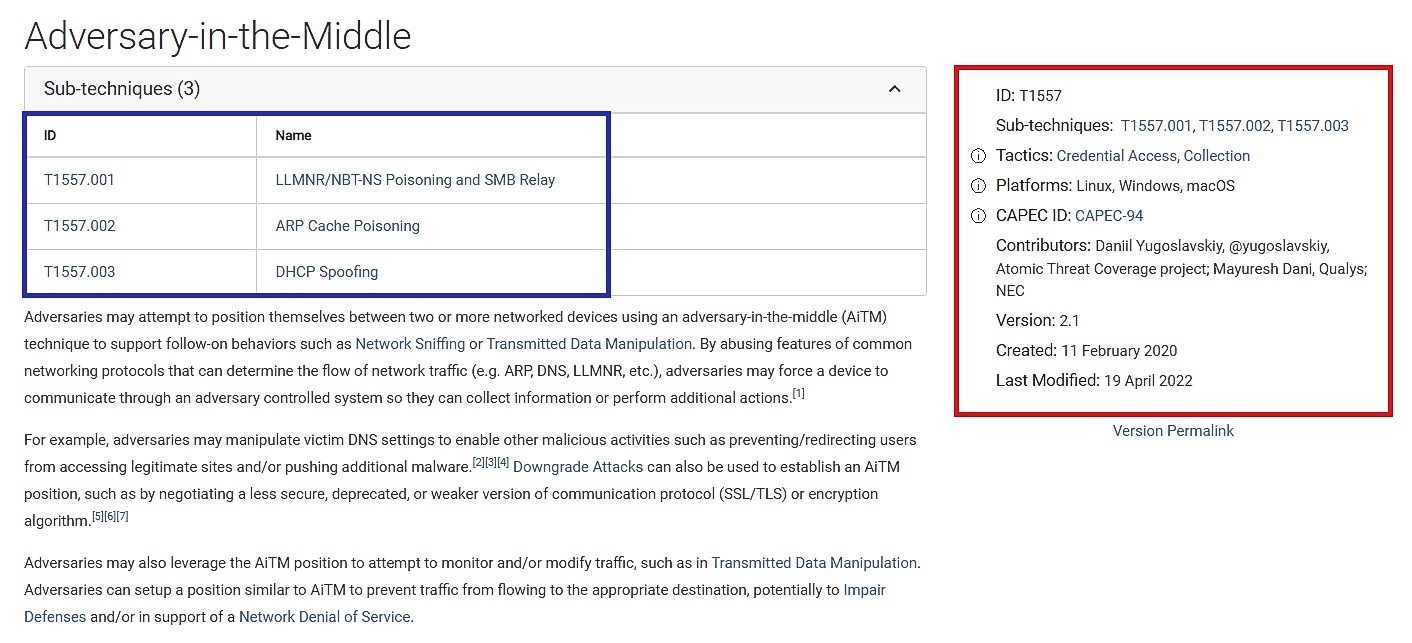

- Seçtiğimiz teknik hakkında ilk önce bize bilgi vermektedir. Mavi ile sınırlandırılmış alanlar bu tekniğe ait alt tekniklerdir.

- Kırmızı alan ise tekniğe ait kişisel bilgilerinin bulunduğu en önemli kısımdır. İçinde bulunan parametrelere baktığımız zaman;

- ID(Kimlik numarası)

- Sub-techniques (Alt teknikler)

- Tactics (taktikler)

- Platform (Linux,Windows gibi)

- CAPEC ID (Saldırıları Tanımlama ve anlamak için kurulan topluluk)

- Contributors (Katkıda Bulunanlar)

- Version Numaraları

- Created (Oluşturulma tarihi)

- Last Modified (Değiştirilme Tarihi) gibi bilgileri içerir.

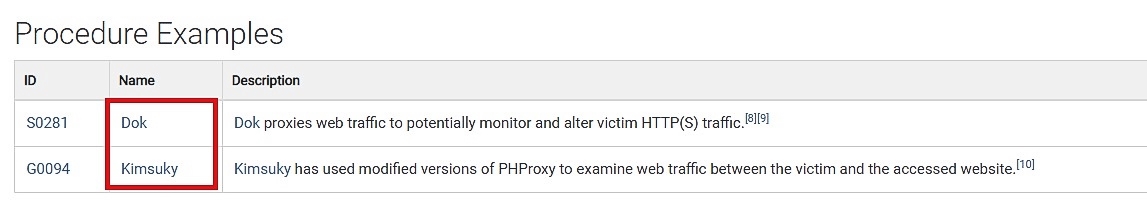

- Bunun yanında bu saldırıya ait Procedure Examples tablosu üzerinde bu saldırıya ait yazılımları ve kötü niyetli prosedürleri gösterir.

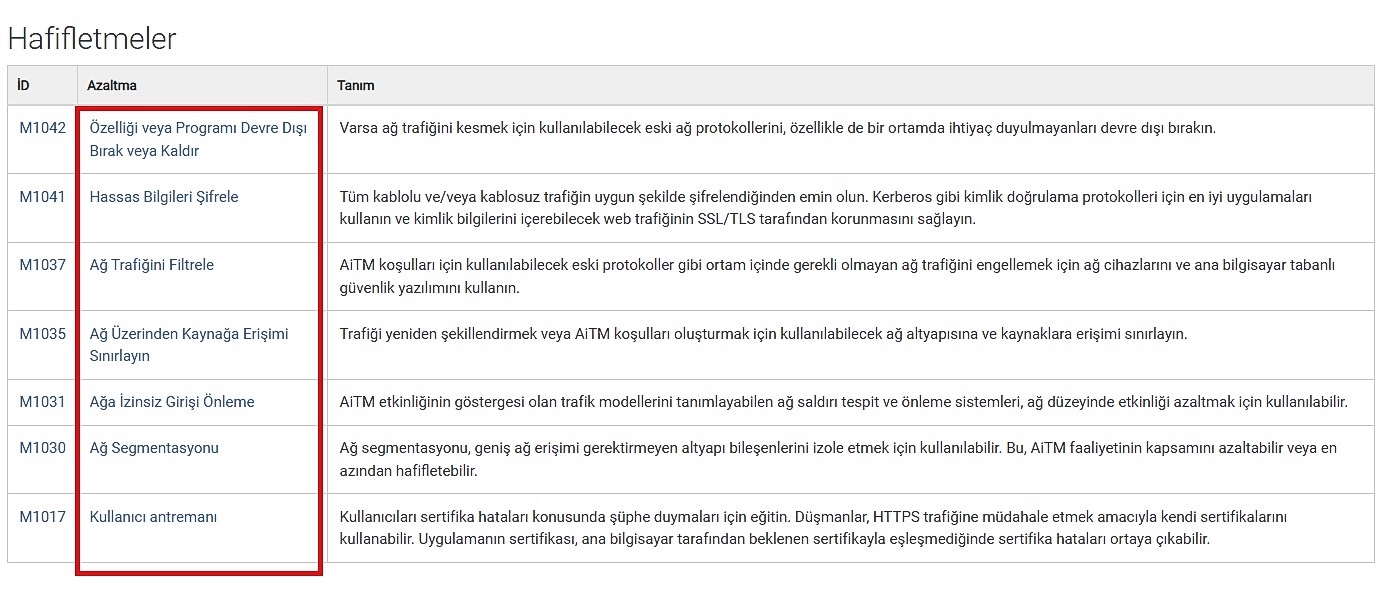

- Mitigations (Hafifletmeler) kısmı ise bu saldırıya karşı alınabilecek önlemleri içermektedir, tavsiye vermektedir.

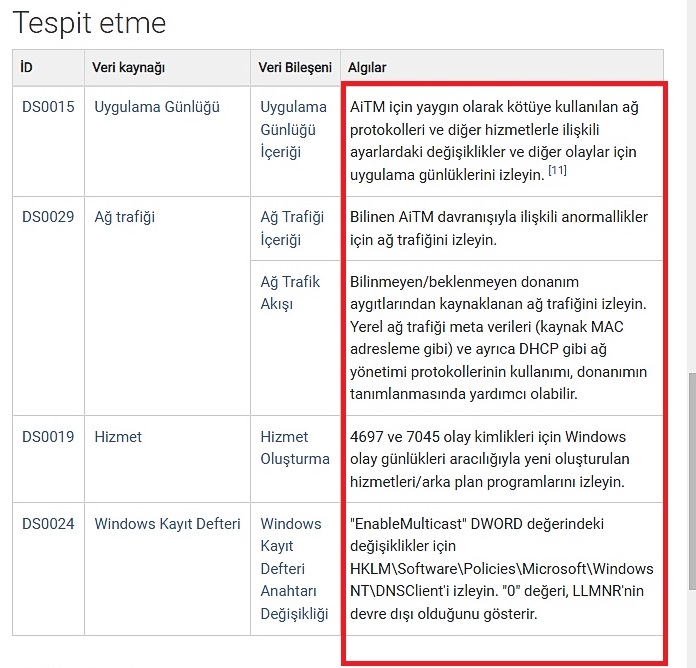

- Detection (Tespit etme) alanı ise bu saldırıya ait tespit etme yöntemlerini içermektedir.

Yukarıdaki bilgilerden de gördüğümüz gibi yapılan saldırıya ait her türlü detay bulunmaktadır.

Yazmış olduğum bu blog yazısında; MITRE ATT&CK Framework nedir, ne işe yarar, kullanmış olduğu matrisler nelerdir, MITRE ATT&CK platformu nasıl kullanılır gibi konuları işlemiş bulunmaktayım.

Umarım faydalı olmuştur. Yeni blog yazılarımda görüşmek üzere…