Son zamanlarda, Bitwarden şifre yöneticisinin sahte yükleme paketleri aracılığıyla dağıtılan ZenRAT adlı yeni bir kötü amaçlı yazılım türü ortaya çıktı.

“Bu kötü amaçlı yazılım özellikle Windows kullanıcılarını hedef alıyor ve diğer ana sunucuları kullanan kişileri zararsız bir web sayfasına yönlendirecek.”

“Bu kötü amaçlı yazılım, bilgi çalma yeteneklerine sahip modüler bir uzaktan erişim truva atı (RAT) türündedir.”

ZenRAT, Bitwarden ile ilişkili gibi görünen sahte web sitelerinde barındırılmaktadır, ancak trafiğin bu alanlara nasıl yönlendirildiği belirsizdir. Bu tür kötü amaçlı yazılımlar geçmişte genellikle kimlik avı, kötü reklamcılık veya SEO zehirleme saldırıları aracılığıyla yayılmıştır.

“Crazygameis[.]com” adresinden indirilen yük (Bitwarden-Kurulumcusu-sürüm-2023-7-1.exe), kötü niyetli bir .NET uygulamasını (ApplicationRuntimeMonitor.exe) içeren standart Bitwarden kurulum paketinin sahte bir versiyonudur.

Kampanyanın dikkate değer bir yönü, Windows sistemlerinden olmayan kişilerin aldatıcı web sitesini ziyaret ettiklerinde Mart 2018’de yayınlanmış bir “Bitwarden ile Şifrelerinizi Nasıl Yönetirsiniz, LastPass Alternatifi” hakkında klonlanmış bir opensource.com makalesine yönlendirilmesidir.

Ayrıca, İndirme sayfasındaki Linux veya macOS için işaretlenmiş indirme bağlantılarına tıklayan Windows kullanıcıları, meşru Bitwarden sitesine (vault.bitwarden.com) yönlendirilir.

Yükleyici metadatasının analizi, tehdit aktörünün kötü amaçlı yazılımı, donanım ve yazılım bilgilerini göstermek için ücretsiz bir Windows yardımcı programı olan Piriform’un Speccy’si olarak kılıflamaya çalıştığına dair girişimleri ortaya koymaktadır.

Yürütülebilir dosyanın imzası sadece geçersiz değil, aynı zamanda ücretsiz çapraz platformlu FTP yazılımı FileZilla’yı geliştirmesiyle tanınan bilinen Alman bilgisayar bilimcisi Tim Kosse tarafından imzalandığı iddiasında da bulunuyor.

ZenRAT bir kez başlatıldığında, bilgisayar adı, GPU adı, işletim sistemi sürümü, tarayıcı kimlik bilgileri ve yüklü uygulamalar ve güvenlik yazılımları da dahil olmak üzere ana bilgisayar hakkında detaylar dahil olmak üzere bilgileri, tehdit aktörleri tarafından işletilen bir komut ve kontrol (C2) sunucusuna (185.186.72[.]14) toplar.

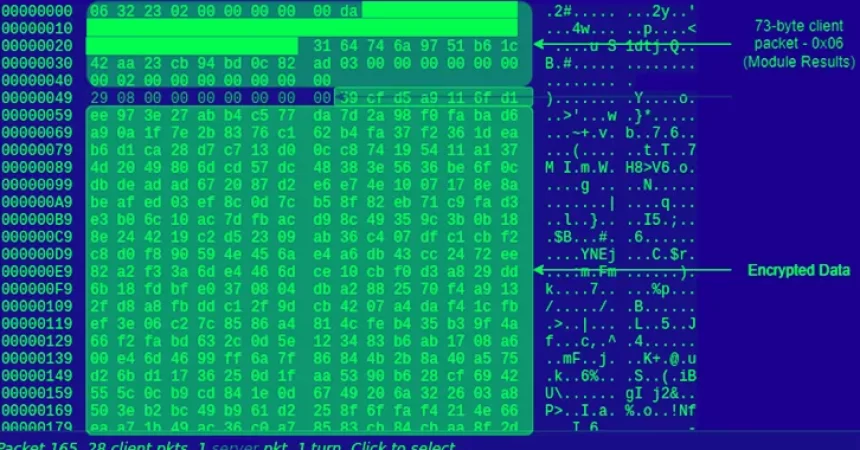

“İstemci, C2’ye iletişim başlatır” dedi Proofpoint. “Komuta ve gönderilen ek verilere bakılmaksızın, ilk paket her zaman 73 bayttır.”

ZenRAT ayrıca günlüklerini metin olarak sunucuya iletmek üzere yapılandırılmıştır; bu, kötü amaçlı yazılım tarafından gerçekleştirilen bir dizi sistem kontrolünü ve her modülün yürütme durumunu gösteren bir dizi sistem kontrolünü yakalar ve “modüler, genişletilebilir bir implant” olarak kullanımını gösterir.

Bu tür tehditleri hafifletmek için, kullanıcıların yalnızca güvenilir kaynaklardan yazılım indirmeleri ve web sitelerinin gerçekliğini kontrol etmeleri önerilir.

Bu bilgiler, Lumma Stealer olarak bilinen bilgi hırsızının, 2023’ün başlarından itibaren üretim, perakende ve iş sektörlerini hedef alan bir tehdit olarak gözlemlendiği sırada ortaya çıkmaktadır. “Bilgi hırsızı, sahte Chrome ve Edge tarayıcı yükleyicileri gibi sahte yükleyiciler olarak gizlenmiş sürücüden dolayı dağıtılan sahte yükleyiciler gibi sahte yükleyiciler aracılığıyla dağıtıldı ve bunlardan bazıları PrivateLoader aracılığıyla dağıtıldı,” dedi eSentire bu ayın başlarında.

İlgili bir kampanyada, Google Business Profile ve Google Sheets’i taklit eden sahte web siteleri, güvenlik güncellemesi bahanesiyle Stealc adı verilen bir hırsız yazılımını yüklemeye ikna etmek için kullanıcıları kandırmak amacıyla bulunmuştur.

“Drive-by download’lar, bilgi hırsızları ve yükleyiciler gibi kötü amaçlı yazılımın yayılmasında yaygın bir yöntem olmaya devam ediyor