Bu yazımda, TryHackMe’deki ‘Investigating Windows’ odasında bulunan Windows Sunucu Analizi’ni gerçekleştireceğim.

Odada bulunan ilk sorudan analizime başlıyorum.

1.Soru

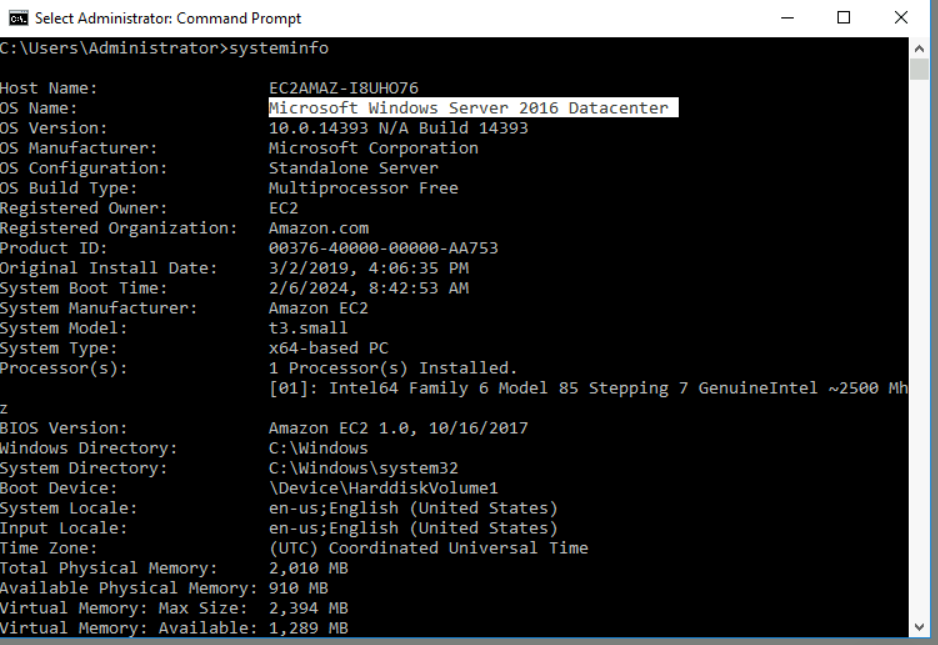

Windows makinesinin sürümü ve yılı nedir?

İlk olarak makinemde arama bölümünde cmd yazarak komut satırını çalıştırıyorum.”systeminfo” komutunu girdikten sonra temel sistem bilgisi karşımıza gelecek versiyon bilgisi ve yılını görebileceğiz.

Böylelikle ilk sorumuz cevabını bulmuş oluyoruz.

Soru 1 cevabı: Windows Server 2016

2. Soru:

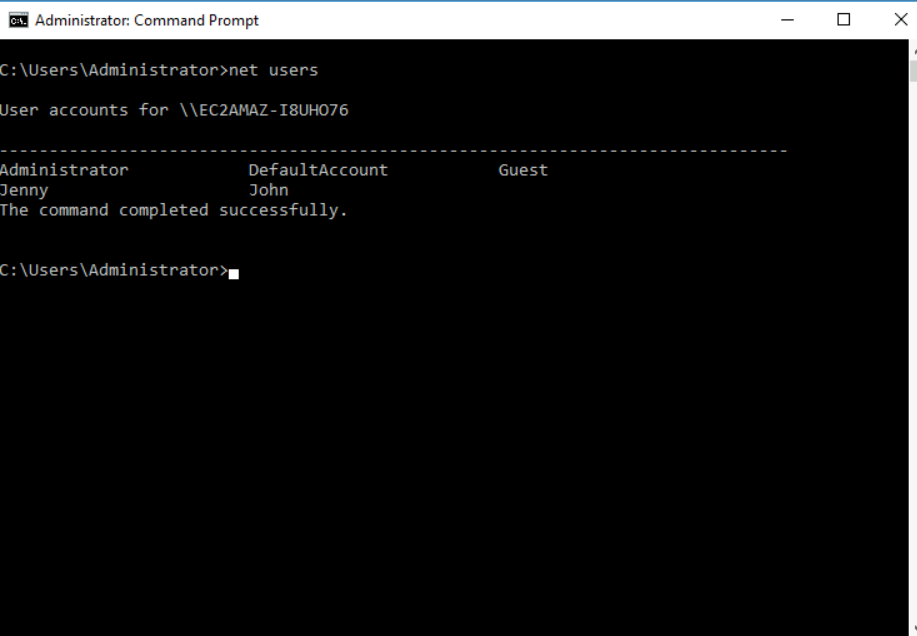

En son hangi kullanıcı giriş yaptı?

Bu soru için ilk olarak “net users” komutu kullanacağız. Burada kullanıcıları görebiliyoruz.

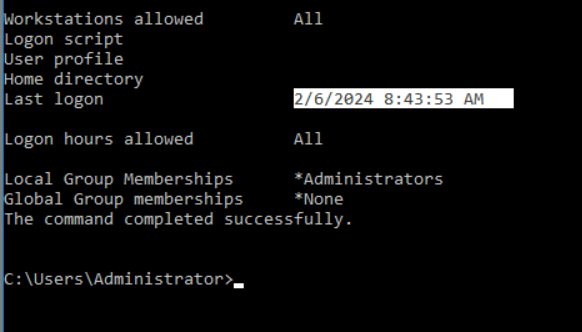

En son giriş yapan kullanıcının Administrator olduğunu tespit ediyoruz. “net users administrator” komutu ile de en son giriş yapan kullanıcının administrator olduğunu teyitliyorum.

Soru 3:

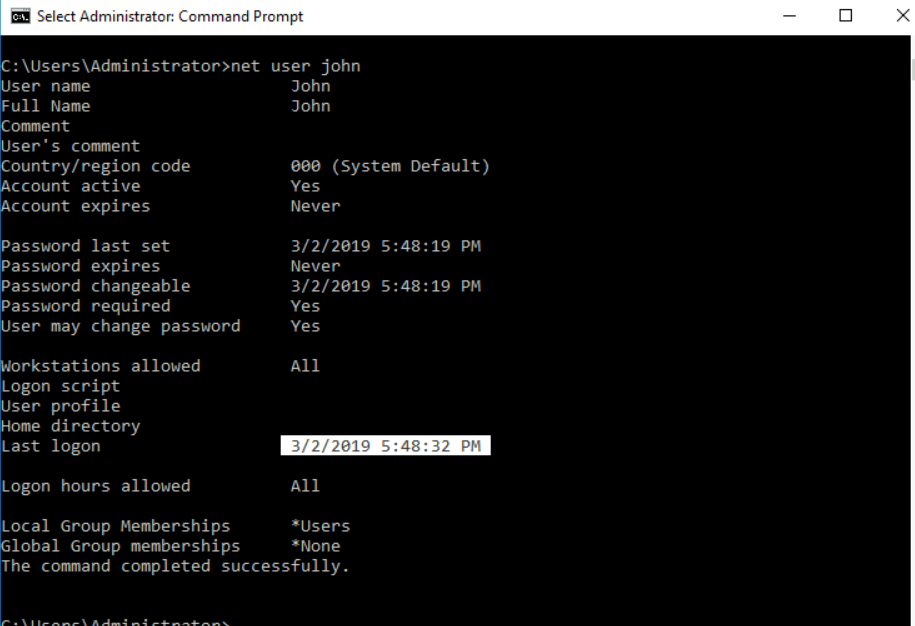

John sistemde en son ne zaman oturum açtı?

Bu sorunun cevabını öğrenmek için “net user john” komutunu giriyoruz ve karşımıza 3/2/2019 5:48:32 PM bu tarihte ve saatte en son oturumu açtığını gösteriyor.

4. Soru

Sistem ilk başlatıldığında hangi IP’ye bağlanıyor?

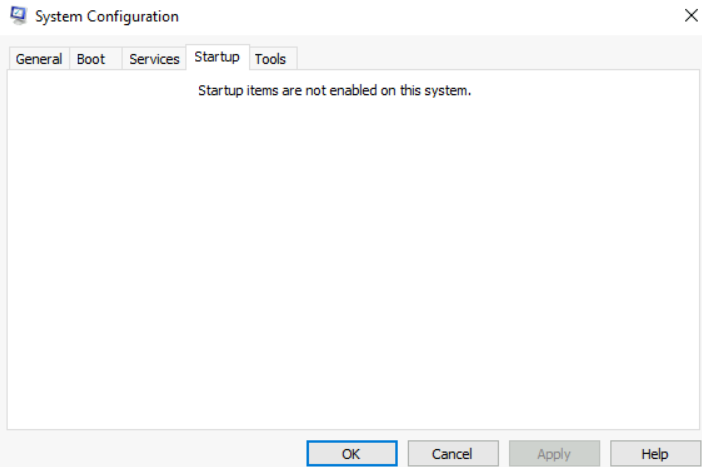

İlk olarak sistem konfigürasyon dosyasını kontrol edeceğim. Bunun için arama bölümüne msconfig yazıyorum ve uygulamayı açıyorum. Burada bir sonuca ulaşamadım.

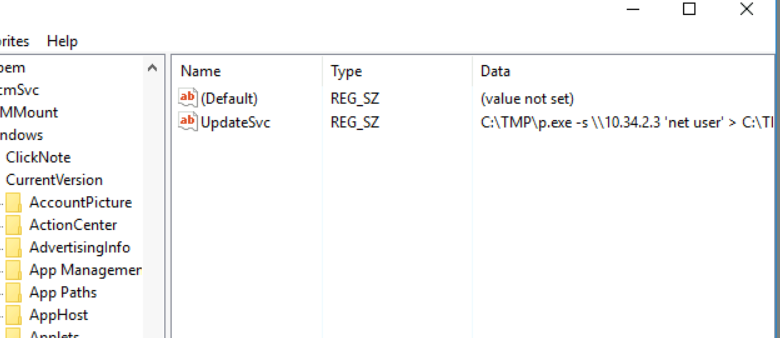

Şimdi kayıt defterini kontrol edeceğim. Kayıt defterini görüntülemek için arama bölümüne regedit yazarak kayıt defterine giriyorum. Şimdi sırasıyla local machine-Software-Microsoft-Windows-Current version-Run klasörlerine giderek hedefime ulaşıyorum.

Sistem ilk başlatıldığında 10.34.2.3 İP adresine bağlanıyor.

Soru 5

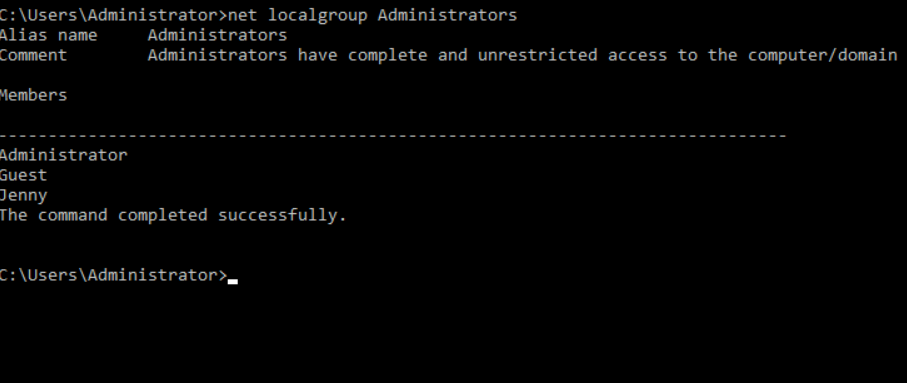

Hangi iki hesabın yönetici ayrıcalıkları vardı (Yönetici kullanıcı dışında)?

İlk olarak komut satırını çalıştırıyorum ve net localgroup Administrators komutunu giriyorum

Kullanıcıların Jenny ve guest olduğunu tespit ediyorum.

Soru 6

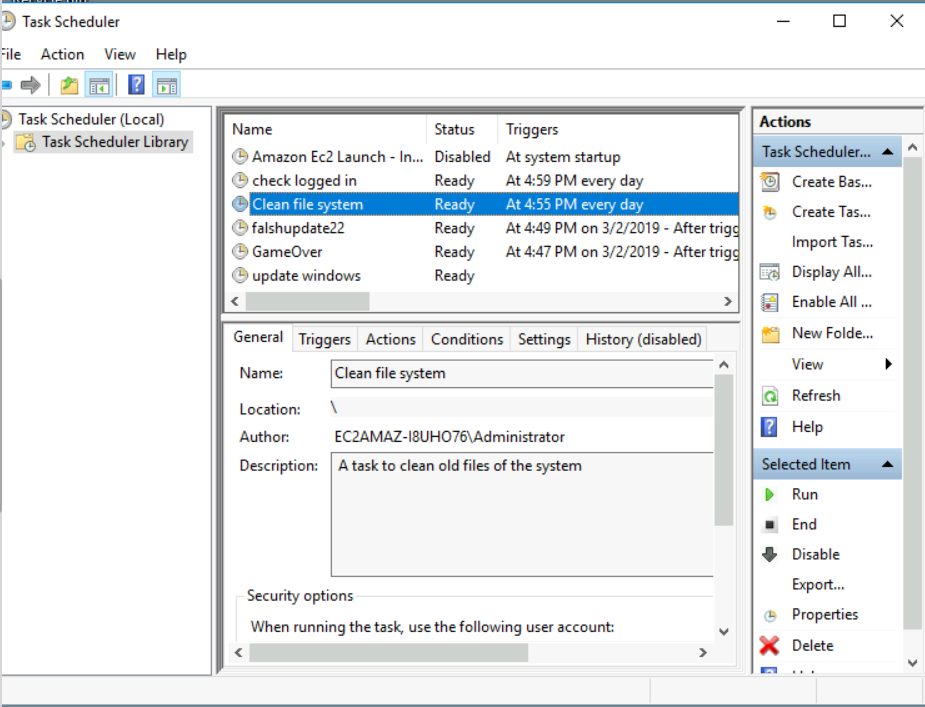

Kötü amaçlı olan zamanlanmış görevin adı nedir?

Görev günlük olarak hangi dosyayı çalıştırmaya çalışıyordu?

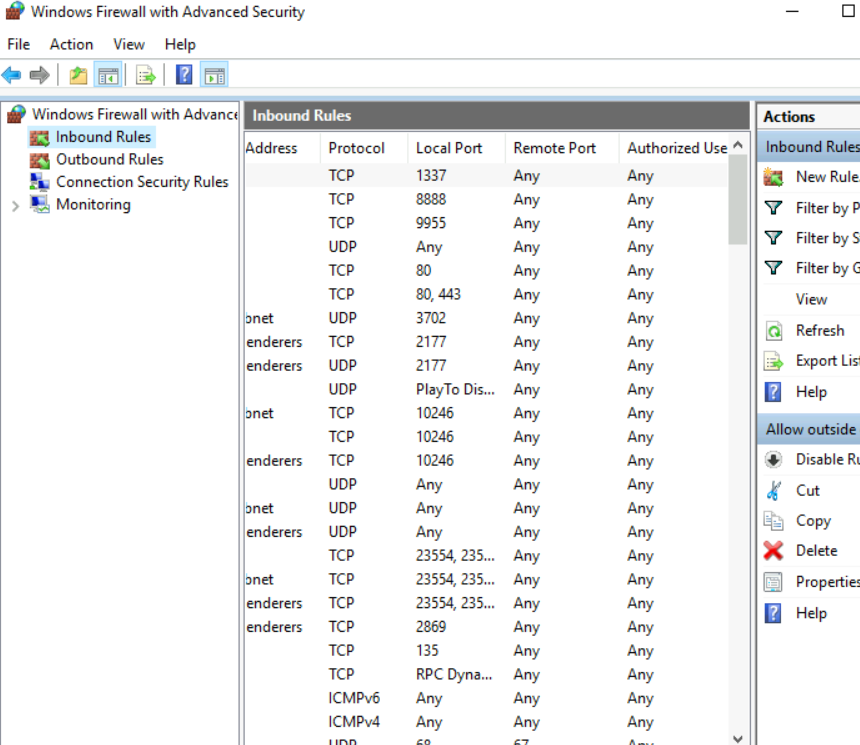

Bu dosya yerel olarak hangi bağlantı noktasını dinledi?

Burada bize hangi portu kullandığını soruyor nc.ps1 dosyasının yanında 1348 portunun dinlemeye alındığını görüyoruz.

Soru 9

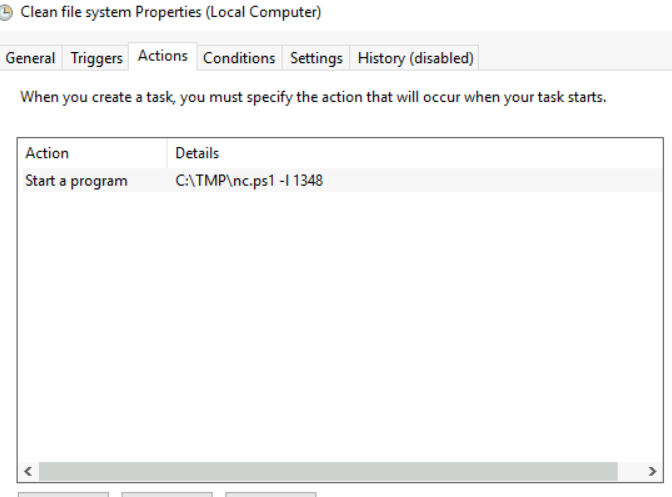

Jenny en son ne zaman oturum açtı?

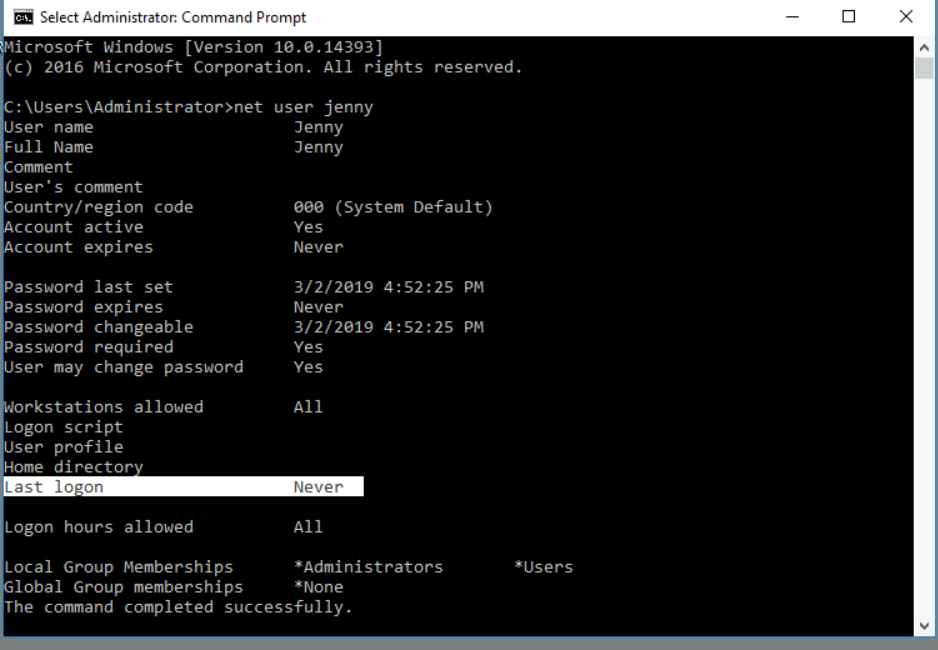

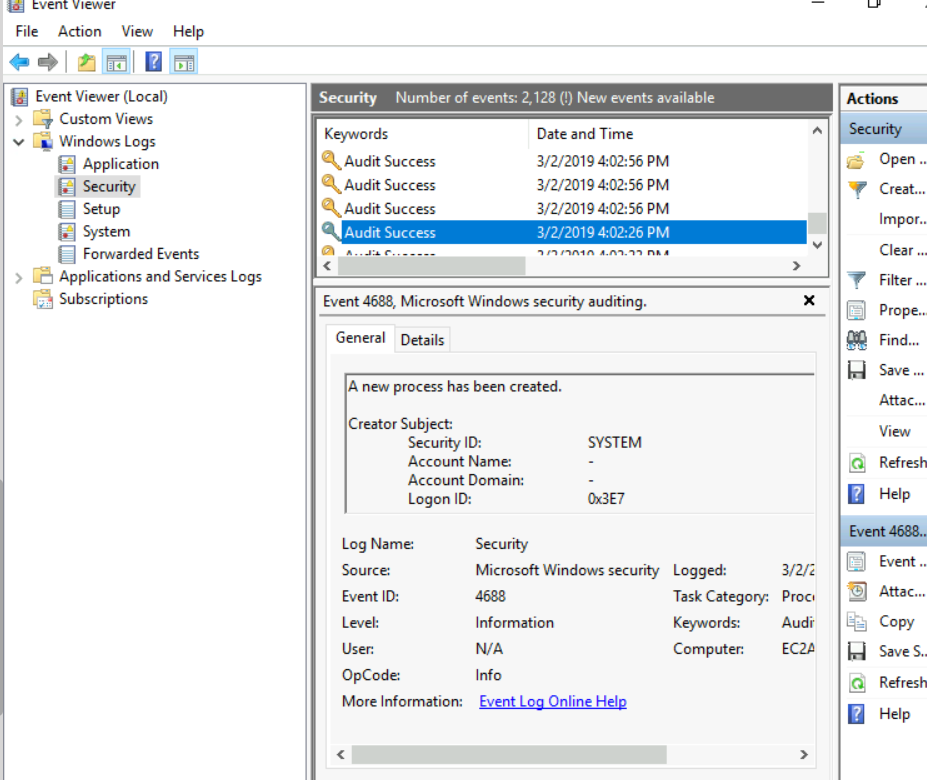

Uzlaşma sırasında, Windows ilk kez ne zaman yeni bir oturum açma işlemine özel ayrıcalıklar atadı?

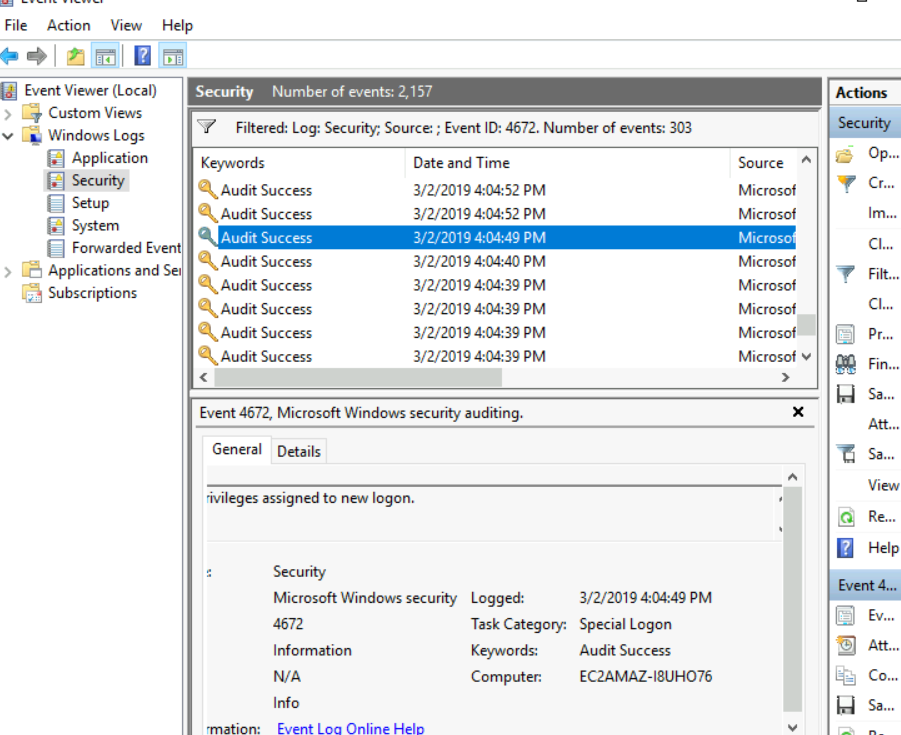

Şimdi güvenlik loglarında özel ayrıcalıklı oturum açma ifadesi arıyorum. filtreleme ksımından 4672 event ID aratıyorum.

4672 Event ID nedir?

4672 even ıd, bir kullanıcının yerel bir bilgisayarda yetki ataması veya bir güvenlik grubuna katılması gibi bir yetki olayını temsil eder. Bu, bir kullanıcının yetkilendirme talebini sisteme sunduğu bir olaydır ve genellikle yerel kullanıcı hesapları ve grupları ile ilişkilidir.

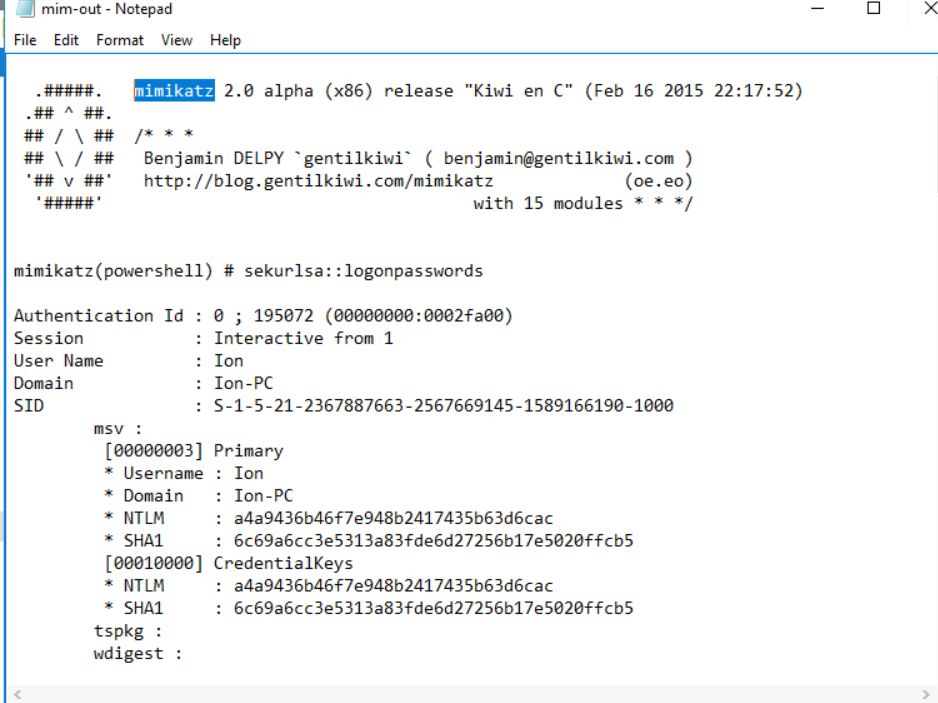

Windows şifrelerini almak için hangi araç kullanıldı?

Görev zamanlayıcısını incelediğimizde TMP isimli bir klasör dikkatimi çekmişti şimdi onun içine giriş yapıyorum. Dosyanın içinde ki txt. dosyalarını kontrol ediyorum.

Windows şifrelerini kıran aracın mimikatz olduğunu tespit ediyorum.

Soru 13

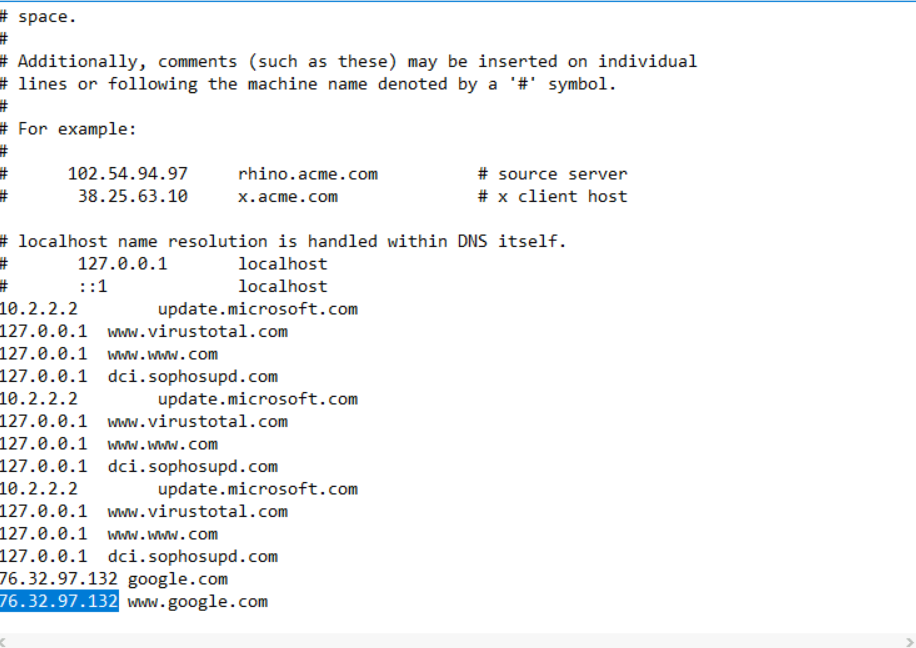

Saldırganın harici kontrol ve komut sunucularının IP’si neydi?

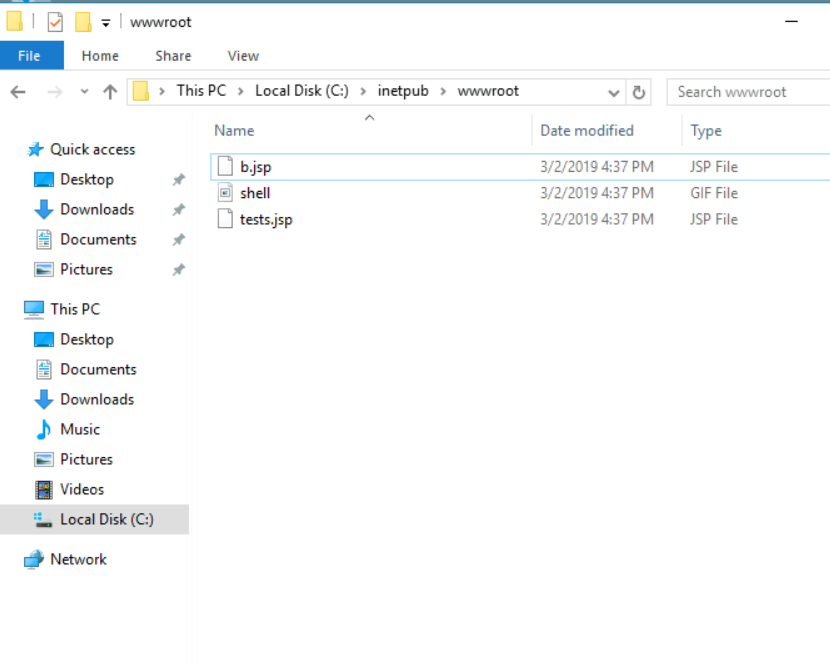

Sunucunun web sitesi aracılığıyla yüklenen kabuğun uzantı adı neydi?

Burada sunucu dosyası klasörüne gideceğim C: inetput/wwwroot dizinine gidiyorum ve uzantıyı buluyorum.

Uzantının .jsp olduğunu tespit ediyorum.

Soru 15

Saldırganın açtığı son port hangisiydi?

DNS zehirlenmesini kontrol edin ; hangi site hedeflendi?