2 Mayıs 2024 Perşembe günü Amerika Birleşik Devletleri yönetimi, Kuzey Kore kaynaklı saldırganların, istihbarat elde etmek amacıyla güvenilir kaynaklardan gelen veya güvenilir gibi görünen e-postalar gönderdiğine dair bir siber güvenlik uyarısı yayımladı.

Bu uyarı Amerika’nın FBI (Federal İstihbarat Bürosu), NSA (Milli Güvenlik Ajansı) ve İçişleri Bakanlığınca ortak olarak hazırlandı ve ilgili tüm merciler ile paylaşıldı. Bu içeriğe göre Kuzey Kore Demokratik Halk Cumhuriyeti(!), kendilerine karşı kullanılabilecek her türlü istihbarat, rapor, açıklama, iç iletişim, yabancı ülke stratejisi ve jeopolitik olay hakkında bilgi toplamak amacıyla kişilere özel “Spear Phishing” saldırıları gerçekleştirmektedir.

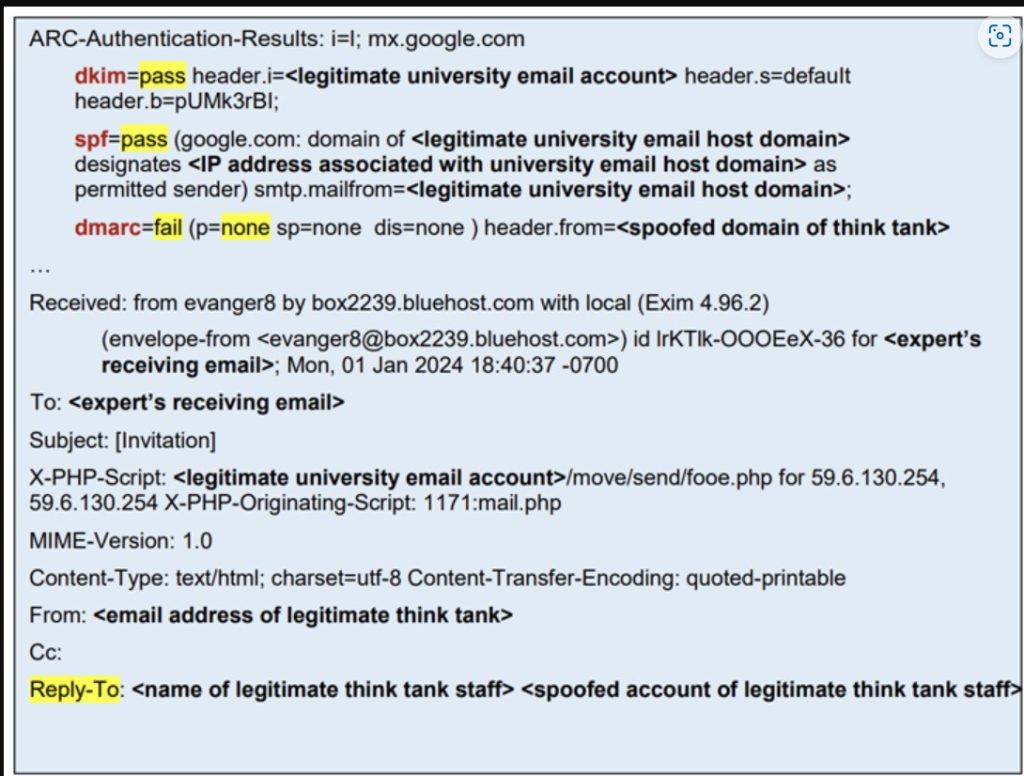

Bu saldırının diğer spear phishing saldırılarından farkı ise konfigürasyonları yetersiz ya da doğru yapılmamış DNS’lerdeki Domain Tabanlı Mesaj Doğrulama, Raporlama ve Uyum (DMARC) kayıt politikalarını kötü amaçlı olarak kullanarak, yapılan sosyal mühendislik hamlelerini saklamasıdır. Bunu başarılı bir şekilde gerçekleştiren saldırganlar, gönderdikleri içeriklerin güvenilir bir e-posta sunucusundan geldiği hissini uyandırmayı başarabilmektedir.

Bu saldırılar, Kimusky (ya da APT43, Black Banshee, Emerald Sleet, Springtail, TA427 ve Velvet Chollima olarak da tanınan) bir siber güvenlik topluluğu tarafından tanımlanmış ve Kuzey Kore ile ilişkilendirilmiştir. Bu grup ayrıca daha çok tanınan Lazarus grubunun bir alt kümesi olup, Genel İzleme Bürosu (RGB)’nin de bir parçasıdır.

Geçen ay yayımlanan raporlara göre Kimusky, bu saldırı yapısına 2023 yılının Aralık ayı itibariyle rastlamaya başladıklarını ve hedef olarak yabancı politika uzmanlarının seçildiğini, bu kişilerin nükleer silahsızlanma, Amerika – Kuzey Kore politikaları ve kısıtlamalara yönelik yorumlarını elde edilme çabasının görüldüğünü not etmiştir.

Saldırganların, sosyal mühendislik konusunda büyük deneyim sahibi olduğunun belirtilmesinin yanı sıra, şüpheyi ortadan kaldırmak amaçlı olarak konu uzmanları, akademisyenler, danışmanlar, gazeteciler ve bağımsız araştırmacılar arasından hedeflenen kişilere öncelikle düşük önem taşıyan içerikler, sorular göndererek hem kişilerin, hem de sistemlerin güvenini kazanarak uzun süreli ilişkiler kurduklarının üzerinde durulmuştur.

Hedef seçilen kişilerin resmi bir araştırma ya da makaleye yönelik kendi yorumlarını isteyen saldırganlar, hiçbir zararlı yazılıma ihtiyaç duymadan istedikleri bilgilere, göndericinin rızası ile sahip olabilmekteler. Ancak uzun görüşmeler ardından daha fazlasına ihtiyaç duyulduğunda zararlı yazılım ile cihaz ele geçirme işlemleri gerçekleştirilmektedir. Kurbanların güvenini elde ettikten sonra e-postaya ekli dosya göndererek çalıştırmalarını sağlamakta hiçbir güçlük çekilmemektedir.

Siber güvenlik grubu, hedeflenen kişilerin kurumlarında DMARC politikalarının kullanılmadığını ya da kullanılsa bile engelleme yerine e-postaların iletilmesine izin verildiğini tespit ettiklerini belirtmiştir. Buna ek olarak e-postalarda saldırganların kullandığı kişi adını (persona) içeren ücretsiz e-posta adreslerinin de alıcılar içine iliştirildiği, böylece ücretsiz e-posta hesabının da güvenlik çemberine alındığı görülmüştür.

Verilen bir örnekte saldırgan, gerçek bir gazeteci gibi davranarak kurbanın Kuzey Kore’nin nükleer silahlanması konusundaki yorumlarını istemiş, ayrıca açıkça kullandığı e-postanın belirli bir süre boyunca çalışmayacağını, ancak CC’de bulunan “kişisel” e-posta hesabına dönüş yapmasını rica etmiştir. Bu örnekte saldırganın, kimliğini taklit ettiği gazetecinin gerçek e-posta hesabını ele geçirerek kullandığını, kurbanı daha sonra sahte hesaba yönelttiğini işaret etmektedir.

Bu tür saldırıların önüne geçilebilmesi için kurumların, e-posta sunucularında DMARC politikalarını güncelleyerek, denetimi başarılı olmayan mesajları şüpheli ya da spam olarak işaretlemesini (karantinaya al ya da reddet) sağlamaları büyük önem arz etmektedir. Ek olarak, DMARC kayıtlarına bir e-posta adresi tanımlanarak toplu bir geri besleme rapor alınması da sağlanabilir. Bu sayede görünürlük ve raporlama açısından daha geniş bilgi ve istihbarata sahip olmak mümkündür.

Sarp Tecimer

Siber Güvenlik Danışmanı, Mayıs 2024